Trong quản trị hệ thống, việc bảo vệ các máy chủ khỏi các truy cập trái phép từ Internet là ưu tiên hàng đầu. Một trong những giải pháp bảo mật hiệu quả và được áp dụng rộng rãi nhất chính là sử dụng SSH Jump Host, hay còn được biết đến với tên gọi là Bastion Host hoặc Jumpbox. Trong bài viết này, mình sẽ giải thích chi tiết khái niệm SSH Jump Host và hướng dẫn bạn cách cấu hình để tăng cường bảo mật cho hạ tầng của mình.

Những điểm chính

- Định nghĩa SSH Jump Host: Là máy chủ chuyên dụng, được bảo mật cao, đóng vai trò cổng vào duy nhất từ Internet vào mạng riêng.

- Tại sao cần sử dụng Jump Host: Giảm thiểu bề mặt tấn công, tập trung giám sát/kiểm toán kết nối, đơn giản hóa quản lý Firewall và ngăn chặn truy cập trực tiếp vào các máy chủ bên trong.

- Phương pháp cấu hình kết nối qua Jump Host: Hướng dẫn chi tiết 3 cách cấu hình kết nối qua Jump Host bằng phương pháp thủ công, ProxyJump và ProxyCommand.

- Lưu ý quan trọng khi sử dụng: Bạn cần bảo mật Jump Host, sao chép file qua Jump Host, Jump qua nhiều Host và cảnh giác với SSH Agent Forwarding (-A) vì rủi ro bảo mật.

- Câu hỏi thường gặp: Giải đáp những câu hỏi thường gặp liên quan đến SSH Jump Host.

SSH Jump Host (Bastion Host) là gì?

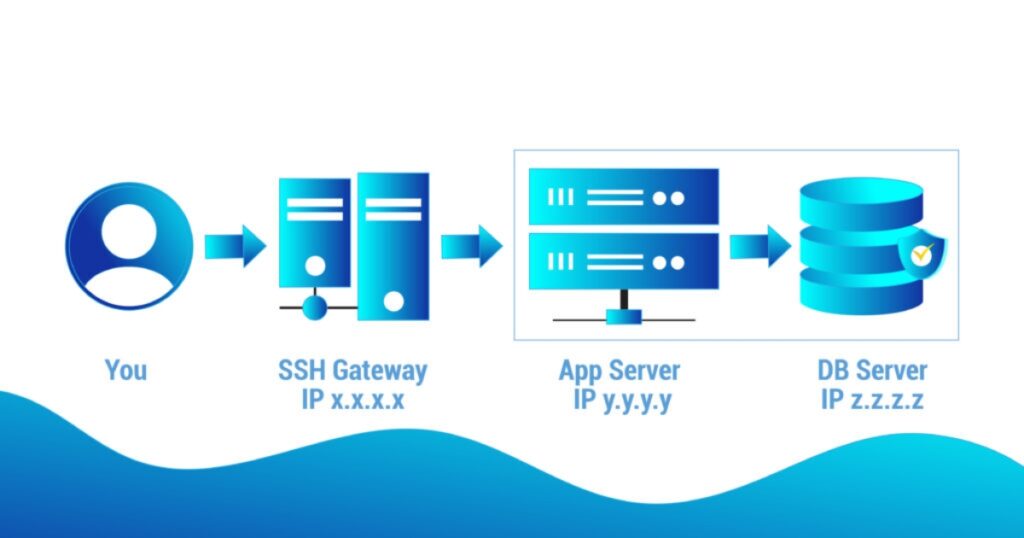

SSH Jump Host là máy chủ chuyên dụng được cấu hình bảo mật ở mức độ cao nhất, đóng vai trò là cổng vào duy nhất từ mạng bên ngoài (Internet) vào một mạng riêng (Private Network) – nơi chứa các máy chủ quan trọng khác như Web server, DB server,… Mọi kết nối SSH đến các máy chủ bên trong đều bắt buộc phải đi qua Jump Host.

Tại sao phải sử dụng Jump Host?

Việc triển khai Jump Host mang lại nhiều lợi ích vượt trội về mặt an ninh và quản lý:

- Giảm thiểu bề mặt tấn công: Thay vì phải bảo vệ port SSH trên hàng chục hoặc thậm chí là hàng trăm server, bạn chỉ cần tập trung để bảo vệ một điểm vào duy nhất là Jump Host.

- Tập trung giám sát và kiểm toán: Mọi kết nối đều đi qua Jump Host giúp việc ghi log, giám sát đối tượng đã truy cập vào hệ thống, vào lúc nào và làm gì trở nên dễ dàng và tập trung hơn.

- Đơn giản hóa việc quản lý Firewall: Bạn chỉ cần mở cổng SSH (Thường là cổng 22) trên firewall cho duy nhất địa chỉ IP của Jump Host thay vì phải tạo nhiều quy tắc phức tạp cho từng server.

- Ngăn chặn truy cập trực tiếp: Các máy chủ ứng dụng, cơ sở dữ liệu,… nằm trong mạng riêng sẽ tuyệt đối không bị phát hiện từ bên ngoài Internet, giúp loại bỏ nguy cơ bị tấn công trực tiếp.

Các phương pháp cấu hình kết nối qua Jump Host

Dưới đây là các cách phổ biến để thiết lập kết nối SSH thông qua một Jump Host, từ thủ công đến tự động:

Cách 1: Phương pháp thủ công

Phương pháp thủ công thường được đánh giá là trực quan nhất nhưng kém hiệu quả với những nhược điểm như:

- Bất tiện: Bạn phải thực hiện hai lệnh riêng biệt.

- Khó khăn khi truyền file: Việc sử dụng

scpđể chép file từ máy cá nhân đến server đích thường rất phức tạp. - Quản lý key phức tạp: Bạn cần quản lý SSH key ở cả máy cá nhân và Jump Host.

Với phương pháp thủ công, bạn sẽ thực hiện 2 lần SSH như sau:

Bước 1: Bạn chạy lệnh sau để SSH vào Jump Host:

ssh user@jumphost_ipBước 2: Từ bên trong Jump Host, bạn tiếp tục SSH vào máy chủ đích:

ssh user@private_server_ipCách 2: Sử dụng ProxyJump

Sử dụng ProxyJump là phương pháp hiện đại, an toàn nhất và có sẵn trong OpenSSH phiên bản 7.3 trở lên, giúp tạo một kết nối xuyên suốt đến máy chủ đích.

Sử dụng với dòng lệnh:

Bạn có thể dùng tùy chọn -J (Viết tắt của -o ProxyJump) để thực hiện kết nối.

ssh -J user@jumphost_ip user@private_server_ipLệnh này sẽ tự động kết nối đến jumphost_ip và sau đó nhảy đến private_server_ip trong một bước duy nhất.

Cấu hình vĩnh viễn trong file ~/.ssh/config:

Để không phải gõ lại câu lệnh dài mỗi lần kết nối, bạn nên cấu hình trong file ~/.ssh/config trên máy cá nhân của mình:

# Mở file config

nano ~/.ssh/configBạn thêm vào nội dung sau và tùy chỉnh cho phù hợp:

Host bastion-server

HostName <địa chỉ IP hoặc domain của Jump Host>

User <tên user trên Jump Host>

Port 22

IdentityFile ~/.ssh/id_rsa_jumphost

Host private-server-*

# Dùng wildcard (*) để áp dụng cho dải IP hoặc tên server

# Ví dụ: private-server-web, private-server-db

# Hoặc Host 10.0.1.*

User <tên user trên server đích>

Port 22

# Dòng quan trọng nhất: chỉ định Jump Host

ProxyJump bastion-server

IdentityFile ~/.ssh/id_rsa_privateCuối cùng, bạn chỉ cần gõ một lệnh đơn giản để kết nối:

ssh private-server-web

# Hoặc

ssh 10.0.1.10SSH sẽ tự động đọc file config và hiểu rằng cần phải đi qua bastion-server để đến được đích.

Cách 3: Sử dụng ProxyCommand

Sử dụng ProxyCommand là cách làm truyền thống hơn, trước khi ProxyJump ra đời nhưng vẫn rất hữu ích nếu bạn làm việc trên các hệ thống cũ hoặc cần các tùy chỉnh phức tạp hơn.

Tương tự, bạn có thể cấu hình trong file ~/.ssh/config:

Host private-server-web

HostName <địa chỉ IP của server đích>

User <user trên server đích>

# Sử dụng ProxyCommand để tạo tunnel

ProxyCommand ssh -q -W %h:%p user@jumphost_ip-q: Chế độ yên lặng (Quiet mode).-W %h:%p: Chuyển tiếp (Forward) kết nối standard in/out đến host (%h) và port (%p) của server đích.

Lưu ý quan trọng khi sử dụng Jump Host

- Bảo mật Jump Host: Bạn cần đảm bảo Jump Host được bảo mật tối đa bằng cách chỉ cài đặt các phần mềm cần thiết, sử dụng xác thực bằng key (Vô hiệu hóa mật khẩu), cài đặt Fail2Ban, cấu hình firewall và phân quyền chặt chẽ.

- Sao chép file qua Jump Host: Với cấu hình

ProxyJumptrong file~/.ssh/config, việcscpsẽ trở nên đơn giản hơn:

scp /path/to/local/file.txt private-server-web:~/remote/path/Trường hợp username & port của các server khác nhau, bạn dùng cú pháp:

ssh -J username@ssh_gateway:port1 username@app_server -p port2Bạn cũng có thể Jump qua nhiều Host theo thứ tự, dưới đây là ví dụ khi bnj muốn SSH vào DB Server từ Client thông qua việc đi qua SSH Gateway trước rồi thông qua App Server:

ssh -J ssh_gateway,app_server db_serverHoặc bạn cấu hình trong file config để Jump qua nhiều Host theo thứ tự:

Hostname db_server

Hostname z.z.z.z

ProxyJump ssh_gateway,app_serverBạn sử dụng Alias để SSH vào server bất kỳ thông qua SSH Gateway:

alias jssh="ssh -v -J ssh_gateway"Sau đó SSH vào server bất kỳ bằng lệnh jssh:

jssh app_serverĐể sử dụng được lệnh jssh sau mỗi lần khởi động lại máy, hãy thêm dòng alias vào file ~/.bashrc

echo 'alias jssh="ssh -v -J ssh_gateway"' >> ~/.bashrc- Lưu ý với tính năng SSH Agent Forwarding (

-A): Tính năng này cho phép bạn sử dụng key SSH ở máy cá nhân để xác thực từ Jump Host đến server đích nhưng có thể tiềm ẩn rủi ro bảo mật. Nếu Jump Host bị chiếm quyền, kẻ tấn công có thể sử dụng kết nối của bạn nên hãy chỉ sử dụng tính năng này khi thực sự cần thiết và hiểu rõ rủi ro.

Câu hỏi thường gặp

Jump Host nên được bảo mật như thế nào?

Jump Host phải sử dụng xác thực bằng SSH Key, hạn chế phần mềm, bật firewall, sử dụng Fail2Ban để chống brute force và thiết lập phân quyền chặt chẽ cho user.

Sao chép file qua Jump Host có phức tạp không?

Nếu bạn cấu hình ProxyJump, việc sao chép file với lệnh scp trở nên đơn giản như kết nối SSH thông thường.

Có rủi ro nào khi bật SSH Agent Forwarding không?

Câu trả lời là Có, nếu Jump Host bị tấn công, hacker có thể lợi dụng Agent Forwarding nên chỉ bật khi thực sự cần thiết và hiểu rõ rủi ro.

Kết luận

Sử dụng SSH Jump Host (Bastion Host) là một phương pháp hiệu quả để bảo vệ hạ tầng máy chủ. Bằng cách tập trung bảo vệ một điểm vào duy nhất và ẩn các tài nguyên quan trọng trong một mạng riêng, bạn đã giảm thiểu đáng kể nguy cơ bị tấn công. Với các công cụ mạnh mẽ như ProxyJump, việc triển khai và sử dụng kiến trúc này sẽ trở nên dễ dàng hơn.