Thay đổi port Remote Desktop (RDP) trên VPS Windows là hành động cần thiết để hạn chế tối đa các cuộc tấn công dò quét tự động (Brute-Force Attack) nhắm vào cổng 3389 mặc định. Trong bài viết này, mình sẽ cùng bạn tìm hiểu chi tiết lý do cần thay đổi, các bước thực hiện bằng Registry Editor để đảm bảo kết nối an toàn và hiệu quả nhất.

Những điểm chính

- Định nghĩa Port Remote Desktop: Hiểu rõ khái niệm Port Remote Desktop và vai trò của cổng 3389 mặc định trong việc kết nối từ xa.

- Lý do cần thay đổi: Nắm được các rủi ro bảo mật nghiêm trọng khi giữ cổng mặc định và tại sao việc thay đổi là cần thiết để chống tấn công.

- Hướng dẫn đổi port: Được hướng dẫn chi tiết từng bước để thay đổi port RDP một cách an toàn và chính xác thông qua Registry Editor, cấu hình lại Firewall và khởi động lại dịch vụ.

- Giải đáp thắc mắc (FAQ): Tìm được câu trả lời cho các câu hỏi thực tế như nên chọn port nào, mức độ an toàn và các vấn đề liên quan khi thay đổi.

Port Remote Desktop là gì?

Port Remote Desktop là cổng giao tiếp mạng được chỉ định riêng cho dịch vụ Remote Desktop của hệ điều hành Windows. Theo mặc định, dịch vụ này sử dụng cổng 3389 để lắng nghe và chấp nhận các kết nối điều khiển từ xa. Việc thay đổi cổng mặc định này là một biện pháp bảo mật quan trọng, giúp ẩn dịch vụ khỏi các công cụ dò quét tự động và làm giảm nguy cơ bị tấn công hoặc truy cập trái phép.

Tại sao nên thay đổi Port Remote Desktop mặc định?

Việc giữ nguyên cổng mặc định tiềm ẩn nhiều rủi ro bảo mật nghiêm trọng.

- Mục tiêu của các cuộc tấn công Brute Force: Các botnet và hacker liên tục quét toàn bộ dải IP trên Internet để tìm kiếm máy chủ có cổng 3389 đang mở. Khi tìm thấy, chúng sẽ tự động thử hàng triệu tổ hợp tên người dùng và mật khẩu phổ biến để chiếm quyền truy cập.

- Mục tiêu của các cuộc tấn công khai thác lỗ hổng: Khi một lỗ hổng bảo mật mới liên quan đến RDP được công bố (như BlueKeep), tin tặc sẽ ngay lập tức quét cổng 3389 để tìm các hệ thống chưa được vá lỗi và tấn công hàng loạt.

Tóm lại, thay đổi cổng mặc định là một biện pháp bảo mật cần thiết. Dù không phải là giải pháp tuyệt đối, đây là lớp phòng thủ đầu tiên cực kỳ hiệu quả để tránh các cuộc tấn công tự động.

Hướng dẫn cách đổi Port Remote Desktop bằng Registry Editor

Đổi Port Remote Desktop bằng Registry Editor là phương pháp trực quan và dễ thực hiện, bạn hãy làm theo các bước dưới đây:

Bước 1: Chỉnh sửa Registry để đổi cổng RDP

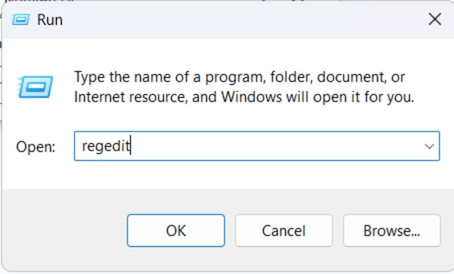

Đầu tiên, bạn nhấn tổ hợp phím Windows + R để mở hộp thoại Run, nhập regedit và nhấn Enter.

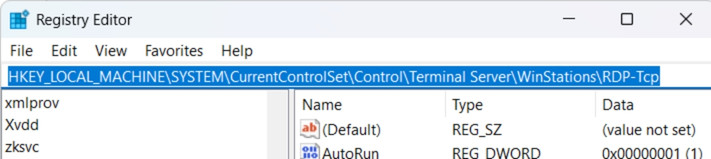

Trong cửa sổ Registry Editor, bạn điều hướng đến đường dẫn sau, có thể sao chép và dán vào thanh địa chỉ để truy cập nhanh:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

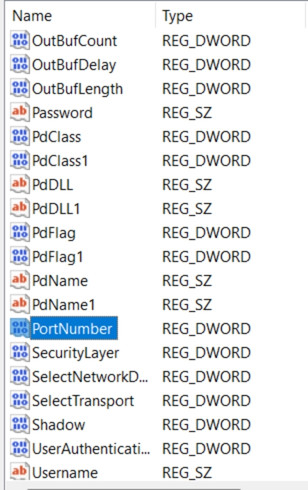

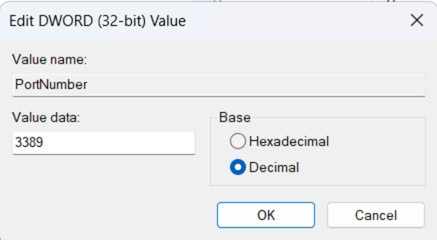

Ở khung bên phải, bạn tìm giá trị có tên PortNumber. Sau đó bạn nhấp đúp vào PortNumber và một cửa sổ Edit sẽ hiện ra. Điều quan trọng là bạn phải chuyển Base (Hệ cơ số) sang Decimal (Thập phân) để có thể nhập số cổng mong muốn một cách chính xác.

Bạn nhập số cổng mới vào ô Value data, nên chọn một cổng trong dải từ 1024 đến 65535 và tránh các cổng đã được dùng bởi dịch vụ khác.

Cuối cùng, bạn nhấn OK và đóng Registry Editor.

Lưu ý

Bước 2: Cập nhật quy tắc trên Windows Firewall

Lưu ý

Cách 1: Mở cổng RDP mới qua giao diện đồ họa (GUI)

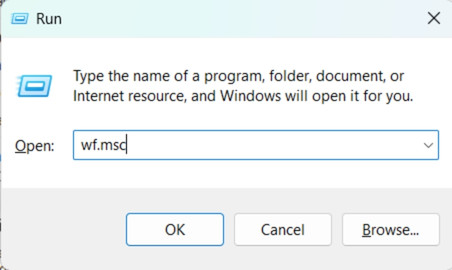

Đầu tiên, bạn mở Windows Defender Firewall with Advanced Security trong Start Menu hoặc chạy wf.msc từ hộp thoại Run.

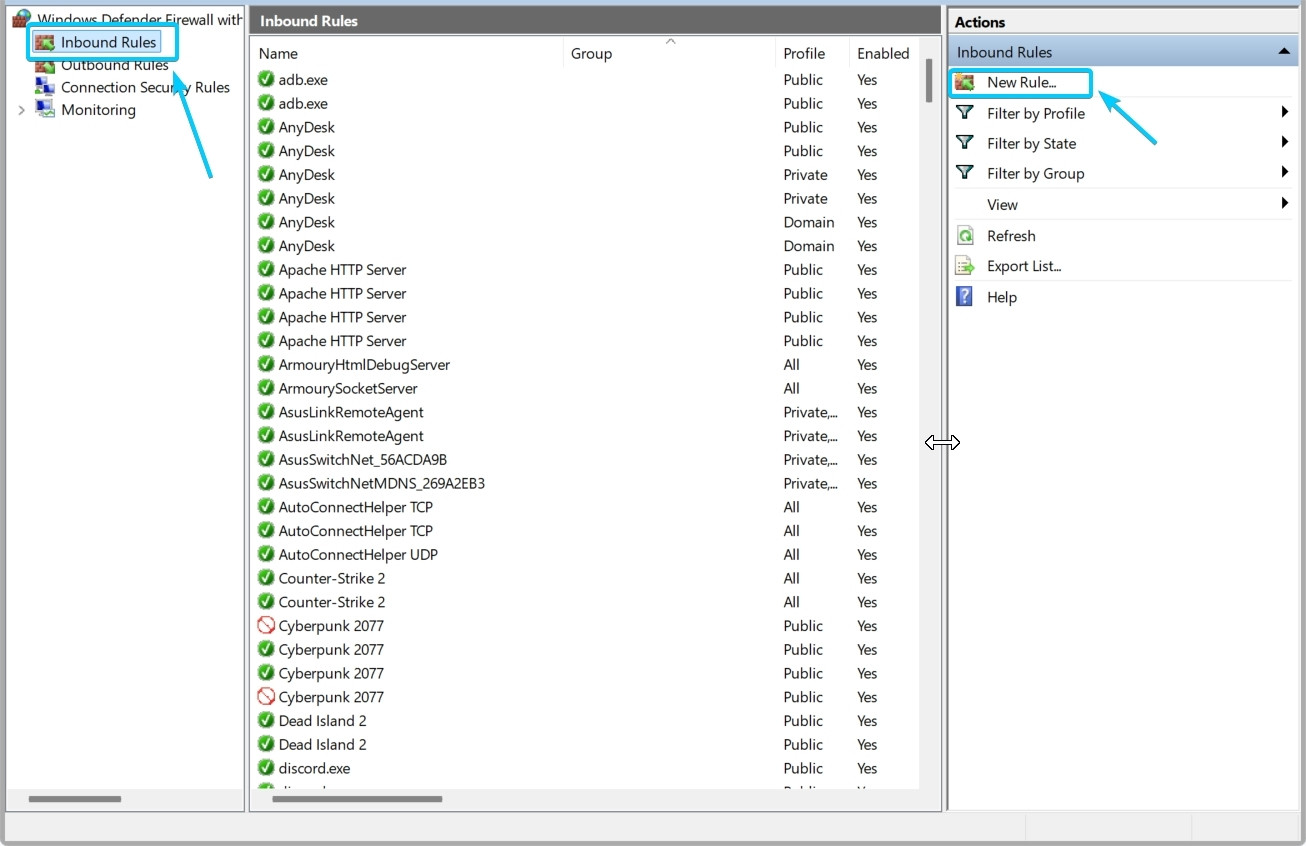

Ở cột bên trái, bạn chọn Inbound Rules. Sau đó, ở cột bên phải, bạn chọn New Rule....

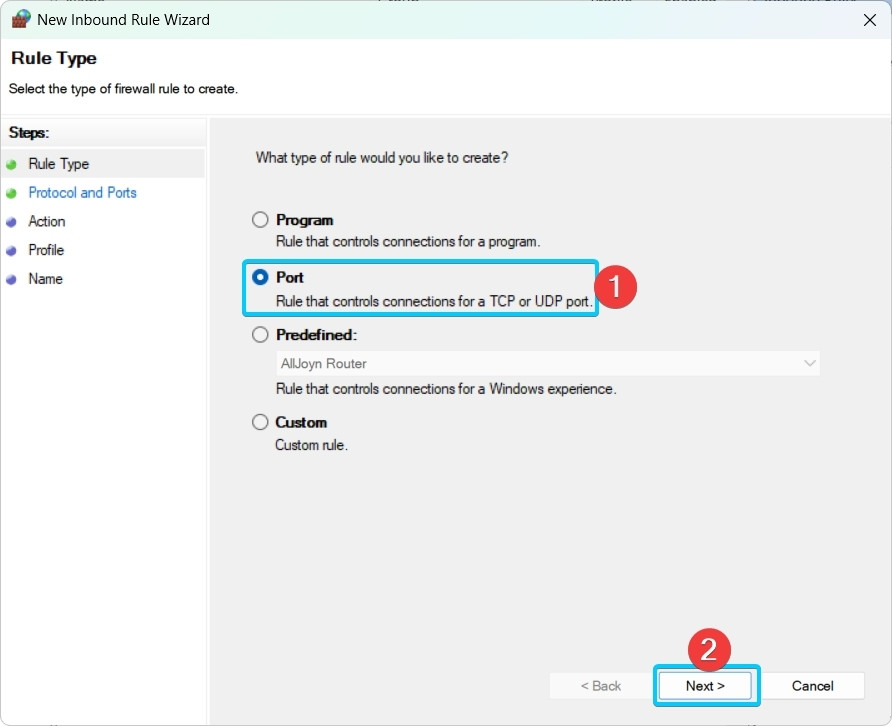

Trong cửa sổ mới hiện ra, bạn chọn Port và nhấn Next.

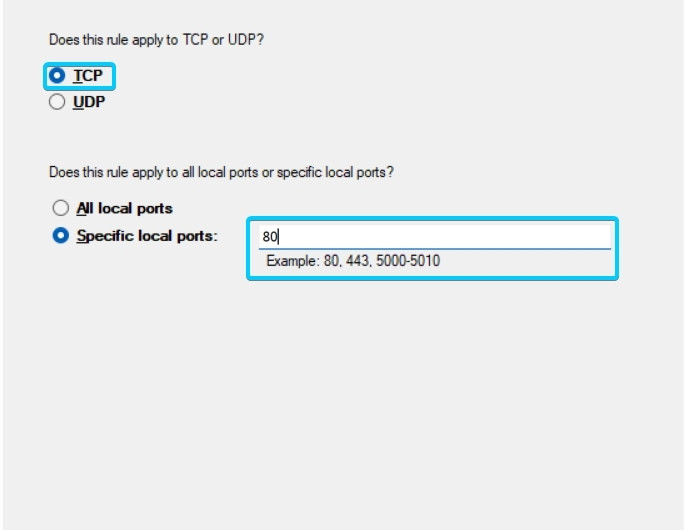

Bạn tiếp tục tick chọn TCP. Tại mục Specific local ports, bạn nhập số cổng mới rồi nhấn Next.

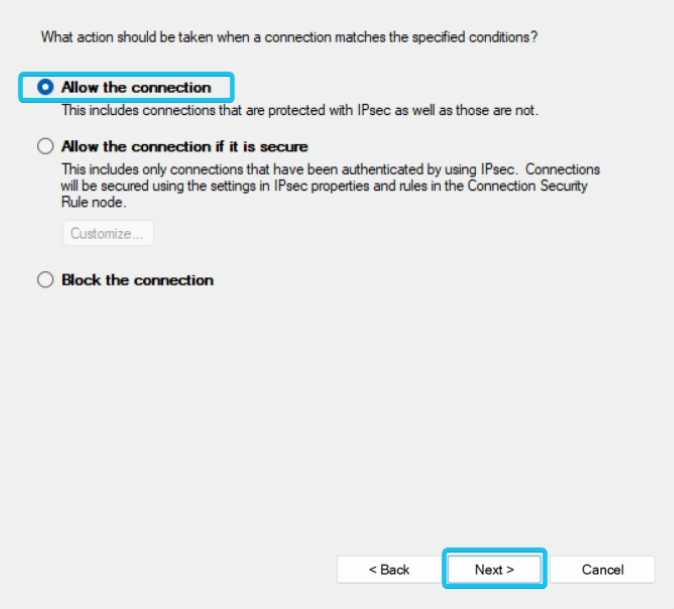

Tiếp theo, bạn chọn Allow the connection và nhấn Next.

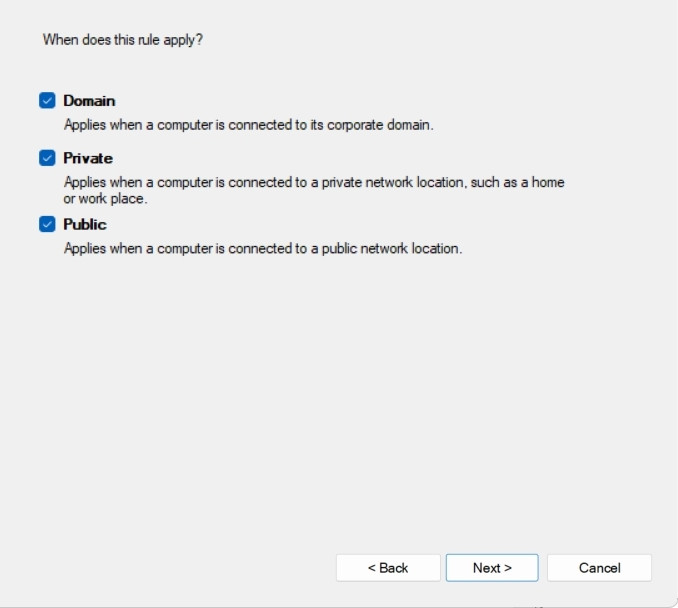

Bạn giữ nguyên các lựa chọn mặc định cho Profile (Domain, Private, Public) và nhấn Next.

Cuối cùng, bạn đặt một cái tên dễ nhận biết cho quy tắc này và nhấn Finish.

Lưu ý

Cách 2: Mở cổng RDP mới bằng PowerShell

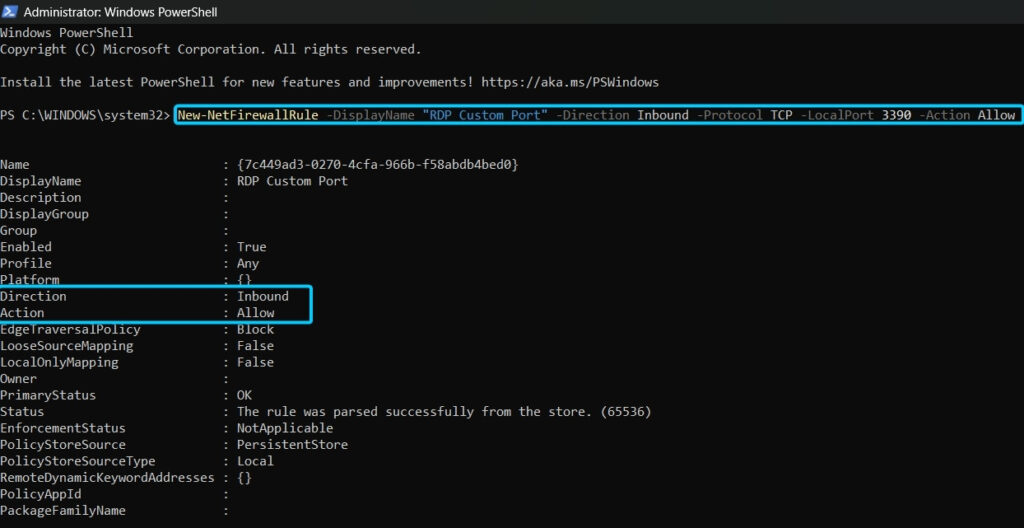

Bạn mở PowerShell với quyền quản trị và chạy lệnh sau, thay thế <Cổng_Mới> bằng số cổng của bạn:

# Ví dụ mở cổng 3390

New-NetFirewallRule -DisplayName "RDP Custom Port" -Direction Inbound -Protocol TCP -LocalPort 3390 -Action Allow

Lệnh này sẽ tạo một quy tắc tên là “RDP Custom Port” cho phép kết nối TCP đến cổng 3390.

Bước 3: Khởi động lại dịch vụ Remote Desktop

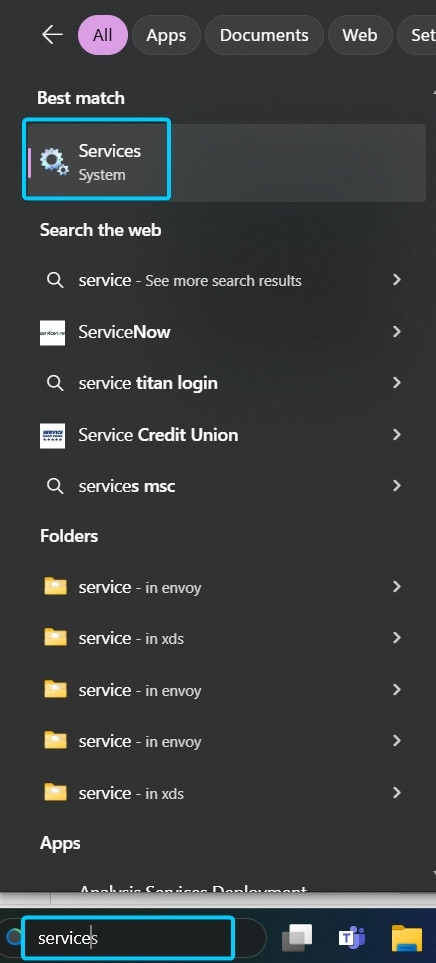

Các thay đổi trên chỉ có hiệu lực sau khi dịch vụ Remote Desktop được khởi động lại. Đầu tiên, bạn nhấn nút Start và nhập services vào thanh tìm kiếm, sau đó mở ứng dụng Services từ kết quả hiển thị.

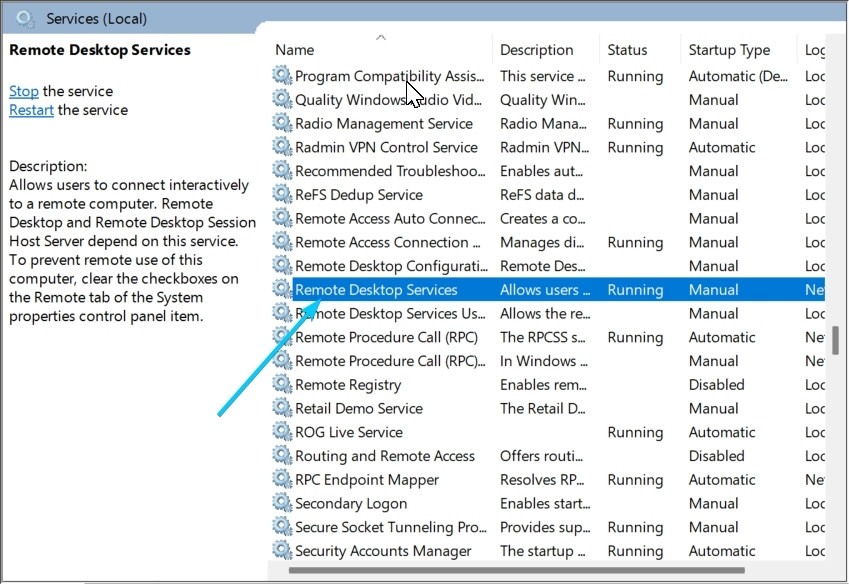

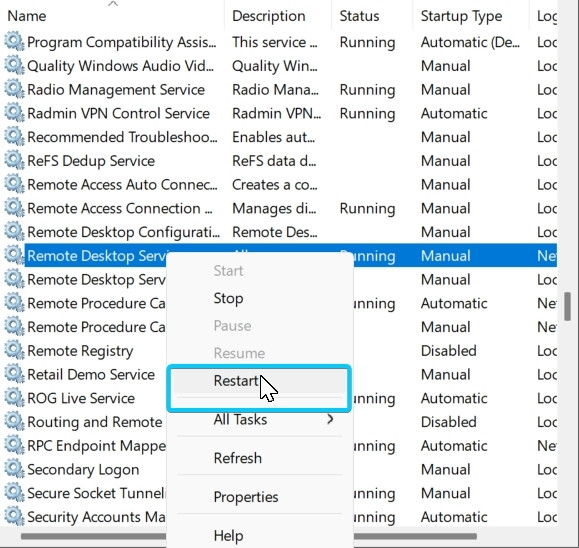

Trong cửa sổ Services vừa xuất hiện, bạn tìm đến dịch vụ có tên là Remote Desktop Services trong danh sách.

Tiếp theo, bạn nhấp chuột phải vào dịch vụ này và chọn Restart từ menu tùy chọn.

Hệ thống sẽ tiến hành khởi động lại dịch vụ. Sau khi hoàn tất, mọi thay đổi cấu hình trước đó, chẳng hạn như việc thay đổi cổng kết nối, sẽ chính thức có hiệu lực.

Câu hỏi thường gặp

Đổi port RDP có phải là giải pháp an toàn tuyệt đối không?

Câu trả lời là không. Đổi port RDP là một lớp bảo vệ hiệu quả chống lại các cuộc tấn công quét cổng tự động, nhưng bạn cần kết hợp với việc đặt mật khẩu mạnh, cập nhật bản vá bảo mật thường xuyên và giới hạn IP được phép truy cập để có một chiến lược bảo mật toàn diện.

Nên chọn port nào để đổi?

Bạn nên chọn một cổng không được đăng ký trong dải 1024-49151 hoặc dải động 49152-65535, tránh các cổng phổ biến như 8080, 8888. Tốt hơn hết, bạn nên chọn một con số ngẫu nhiên, khó đoán.

Có cần khởi động lại máy chủ sau khi đổi port không?

Câu trả lời là Không. Để thay đổi có hiệu lực, bạn chỉ cần khởi động lại dịch vụ Remote Desktop Services.

Việc đổi port có ảnh hưởng đến các ứng dụng khác không?

Không, bạn chỉ cần đảm bảo cổng bạn chọn không bị trùng với cổng mà một ứng dụng khác đang sử dụng. Đồng thời, bạn nên dùng lệnh netstat để kiểm tra trước khi quyết định chọn cổng.

Việc đổi port Remote Desktop giúp giảm thiểu nguy cơ bị tấn công quét cổng tự động và góp phần nâng cao bảo mật tổng thể cho hệ thống của bạn. Tuy nhiên, đổi port chỉ là giải pháp bổ trợ chứ không thể thay thế cho các biện pháp bảo vệ khác như sử dụng mật khẩu mạnh, cập nhật bản vá thường xuyên và giới hạn IP truy cập. Để đạt hiệu quả tối ưu, bạn nên kết hợp đồng thời nhiều lớp phòng thủ, đảm bảo hệ thống luôn an toàn trước các rủi ro tiềm ẩn từ Internet.