iptables connlimit là một module mở rộng trong hệ thống tường lửa iptables của Linux. Module này cho phép bạn kiểm soát và giới hạn số lượng kết nối TCP đồng thời đến một dịch vụ hoặc máy chủ theo từng địa chỉ IP hoặc nhóm mạng. Trong bài viết dưới đây, mình sẽ hướng dẫn bạn cách dùng iptables connlimit để thiết lập tường lửa an toàn, thông minh.

Những điểm chính

- Khái niệm và ứng dụng: Hiểu rõ iptables connlimit một module đặc biệt của iptables và các ứng dụng thực tế của module này trong việc chống lạm dụng tài nguyên, tấn công DoS.

- Cơ chế hoạt động: Nắm vững ba khái niệm cốt lõi là mục tiêu, ngưỡng và phạm vi để xây dựng các quy tắc connlimit một cách chính xác.

- Tầm quan trọng: Nhận thức được vai trò của việc giới hạn kết nối trong bảo mật, ngăn chặn lạm dụng và phân bổ tài nguyên hợp lý.

- Chuẩn bị môi trường: Biết cách thiết lập môi trường thử nghiệm với server và client để kiểm chứng các quy tắc

connlimitmột cách trực quan. - Các trường hợp sử dụng thực tế: Hiểu rõ 3 trường hợp sử dụng phổ biến là chống lạm dụng SSH, đặt giới hạn hợp lý cho client và bảo vệ tổng thể cho server.

- Các kỹ thuật nâng cao: Khám phá các kỹ thuật nâng cao như giới hạn theo dải mạng và cách sử dụng các tùy chọn REJECT, –connlimit-upto để tạo chính sách linh hoạt hơn.

- Câu hỏi thường gặp: Giải đáp các thắc mắc liên quan đến module iptables connlimit.

Iptables connlimit là gì?

Iptables connlimit là một module đặc biệt của iptables cho phép quản lý số lượng kết nối đồng thời đến server hoặc từng dịch vụ cụ thể. Thay vì chỉ chặn hoặc cho phép truy cập như các quy tắc cơ bản, connlimit có khả năng giới hạn số kết nối dựa trên địa chỉ IP nguồn hoặc địa chỉ IP đích. Qua đó, module này giúp kiểm soát hiệu quả hiện tượng lạm dụng tài nguyên, phòng ngừa tấn công DoS/DDoS và thực thi chính sách sử dụng hợp lý cho hệ thống.

Ứng dụng thực tế của iptables connlimit bao gồm:

- Chống spam đăng nhập SSH/web.

- Hạn chế số lượng tải xuống cùng lúc từ một user.

- Bảo vệ server khỏi bị cạn kiệt tài nguyên do các script hoặc bot mở quá nhiều kết nối một lúc.

Ví dụ minh họa:

iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 10 --connlimit-mask 32 -j DROPQuy tắc trên cho phép mỗi IP nguồn thiết lập tối đa 10 kết nối cùng lúc tới cổng 80. Nếu vượt quá, kết nối sẽ bị loại bỏ.

Cơ chế hoạt động của connlimit

Trước khi xây dựng các quy tắc, việc nắm vững ba khái niệm cốt lõi của connlimit là vô cùng quan trọng. Dưới đây là cơ chế hoạt động của connlimit

- Xác định mục tiêu giới hạn (Grouping): Đang áp dụng giới hạn cho đối tượng nào?

--connlimit-saddr: Giới hạn dựa trên IP nguồn (source), rất hữu ích để kiểm soát hành vi của từng client.--connlimit-daddr: Giới hạn dựa trên IP đích (destination), rất hữu ích để kiểm soát tổng số kết nối đến một dịch vụ trên server.

- Thiết lập ngưỡng giới hạn (Threshold): Khi nào thì quy tắc được kích hoạt?

--connlimit-above n: Áp dụng quy tắc nếu số kết nối vượt quán.--connlimit-upto n: Áp dụng quy tắc nếu số kết nối từ0đếnn.

- Định nghĩa phạm vi áp dụng (Mask): Đếm kết nối cho một địa chỉ IP duy nhất hay cho cả một dải mạng?

--connlimit-mask 32: (IPv4) Đếm cho từng địa chỉ IP riêng lẻ.--connlimit-mask 24: Đếm cho cả dải mạng /24.

Lưu ý về việc sử dụng bảng raw:

Tầm quan trọng của connlimit

Việc giới hạn số lượng kết nối đồng thời mang lại giá trị thực tiễn to lớn trong nhiều kịch bản quản trị hệ thống, bao gồm:

- Chống lại các cuộc tấn công từ chối dịch vụ (DoS) đơn giản: Kẻ tấn công có thể dễ dàng mở hàng trăm kết nối đến cổng SSH hoặc máy chủ web của bạn. Dù không gửi nhiều dữ liệu, việc duy trì các kết nối này cũng đủ để làm cạn kiệt bộ nhớ và tài nguyên xử lý của máy chủ.

- Ngăn chặn lạm dụng tài nguyên: Một người dùng cụ thể hoặc một kịch bản bị lỗi có thể liên tục mở quá nhiều kết nối đến cơ sở dữ liệu hoặc một dịch vụ API, gây chậm và ảnh hưởng đến toàn bộ hệ thống.

- Thực thi chính sách sử dụng hợp lý: Đảm bảo mỗi địa chỉ IP chỉ được phép thực hiện một số lượng tải xuống FTP nhất định tại cùng một thời điểm để tránh tình trạng chiếm dụng băng thông.

- Ngăn ngừa tình trạng quá tải: Connlimit giúp giữ cho máy chủ hoạt động ổn định bằng cách kiểm soát lưu lượng, tránh tình trạng sập hệ thống khi lượng truy cập tăng đột biến bất thường.

- Phân bổ tài nguyên phù hợp: Đảm bảo tài nguyên phần cứng và băng thông của bạn được chia sẻ hợp lý, ngăn chặn việc một cá nhân hay tiến trình chiếm dụng toàn bộ tài nguyên gây ảnh hưởng đến người dùng khác.

Chuẩn bị môi trường thử nghiệm và các công cụ cần thiết để iptables connlimit

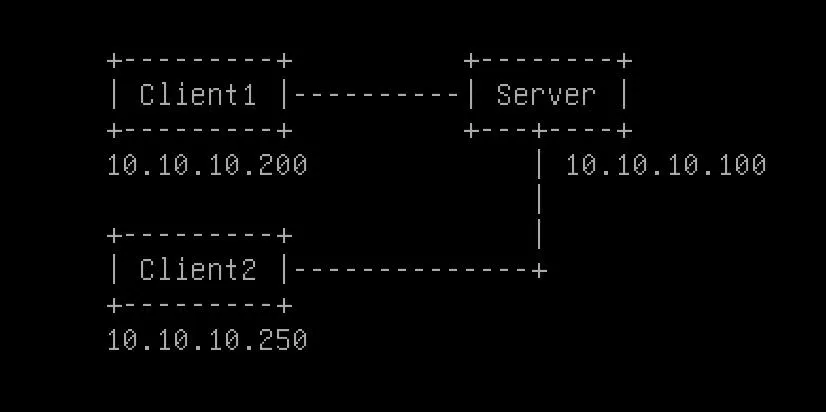

Để quan sát và kiểm chứng hoạt động của connlimit một cách trực quan, bạn cần thiết lập một môi trường thử nghiệm đơn giản.

- Server: có IP

10.10.10.100 - Client1: có IP

10.10.10.200 - Client2: có IP

10.10.10.250

Trên máy chủ, bạn cần sử dụng công cụ socat để tạo nhanh các cổng dịch vụ lắng nghe, bằng cách sử dụng lệnh sau:

# Chạy lệnh sau để mở 3 cổng dịch vụ (2001, 2002, 2003)

for port in {2001..2003}; do

socat TCP-LISTEN:$port,bind=10.10.10.100,fork,reuseaddr SYSTEM:'while true; do echo "Connected to port '$port'"; sleep 1; done' &

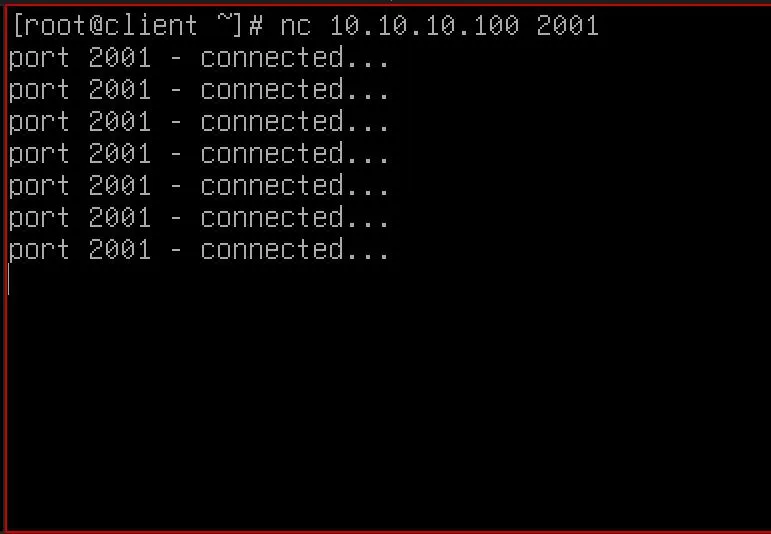

doneTrên các máy khách, bạn có thể sử dụng telnet hoặc nc để kiểm tra kết nối:

telnet 10.10.10.100 2001Nếu nhận được thông báo “Connected to port 2001”, có nghĩa là môi trường thử nghiệm đã sẵn sàng.

Một số trường hợp sử dụng thực tế của iptables connlimit

1. Chống lạm dụng – Mỗi máy khách chỉ được 1 kết nối tới cổng 2001

Đây là kịch bản phổ biến để bảo vệ các dịch vụ quan trọng như SSH hoặc các cổng quản trị.

Quy tắc:

iptables -t raw -A PREROUTING -p tcp --syn --dport 2001 -m connlimit --connlimit-above 1 --connlimit-mask 32 --connlimit-saddr -j DROPTrong đó:

-p tcp --syn: Quy tắc này chỉ áp dụng cho các gói tin TCP có cờ SYN được bật, tức là những gói tin đang cố gắng bắt đầu một kết nối mới.--dport 2001: Chỉ áp dụng cho các kết nối đến cổng đích 2001.-m connlimit: Sử dụng moduleconnlimit.--connlimit-above 1: Kích hoạt nếu IP nguồn đã có nhiều hơn 1 kết nối đang tồn tại.--connlimit-mask 32 --connlimit-saddr: Áp dụng giới hạn này cho từng IP nguồn riêng lẻ.-j DROP: Âm thầm loại bỏ gói tin nếu điều kiện được thỏa mãn.

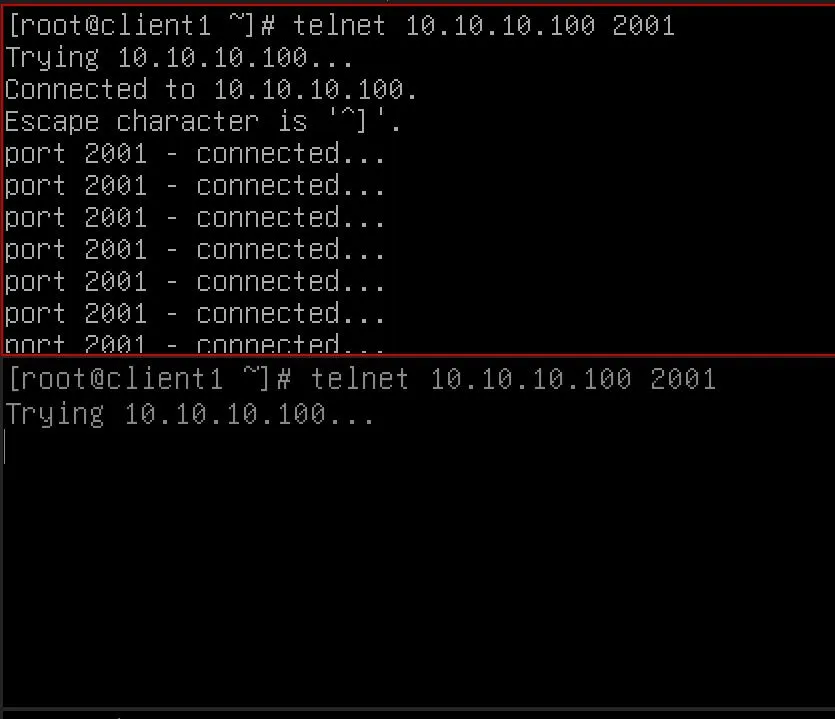

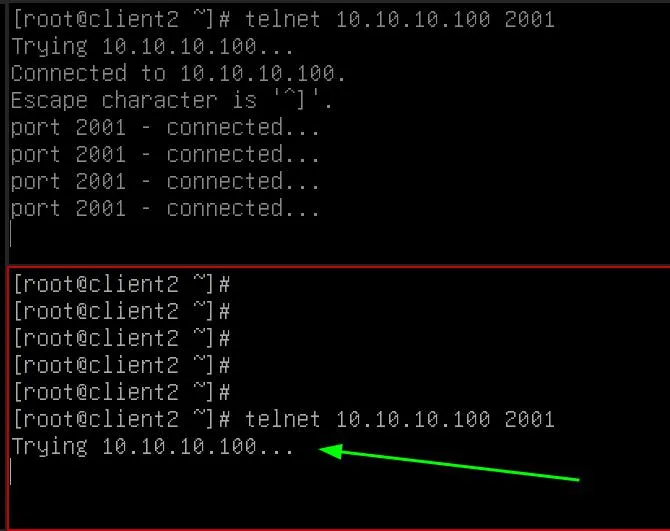

Kiểm chứng hoạt động: Từ Client1, bạn có thể telnet đến cổng 2001 một lần thành công. Nếu bạn mở một cửa sổ terminal khác và thử telnet lần thứ hai, kết nối sẽ bị treo và hết thời gian chờ (timeout).

Tương tự với Client2, bạn chỉ có thể mở một kết nối:

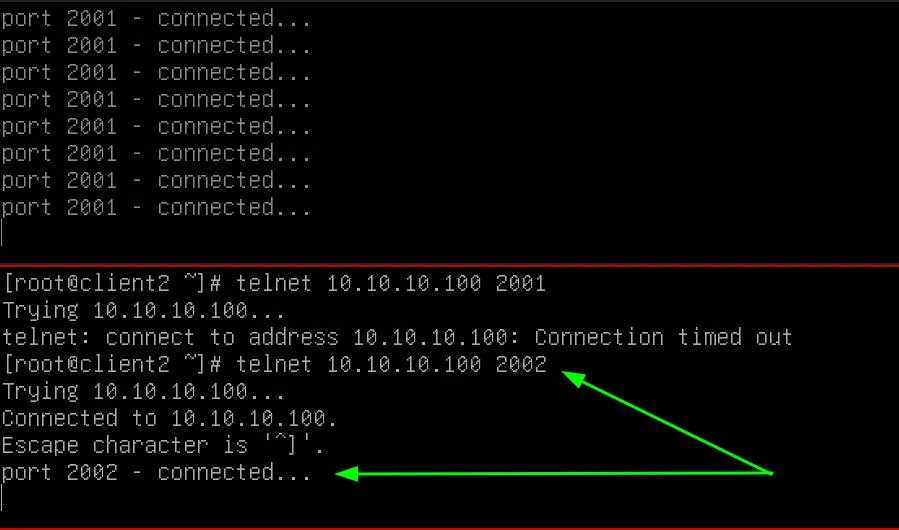

Giới hạn 1 kết nối chỉ áp dụng với port 2001 và không ảnh hưởng các port khác. Ví dụ client2 có thể mở thêm kết nối đến port 2002:

2. Đặt giới hạn hợp lý – Mỗi máy khách được tối đa 2 kết nối tới cổng 2002

Quy tắc:

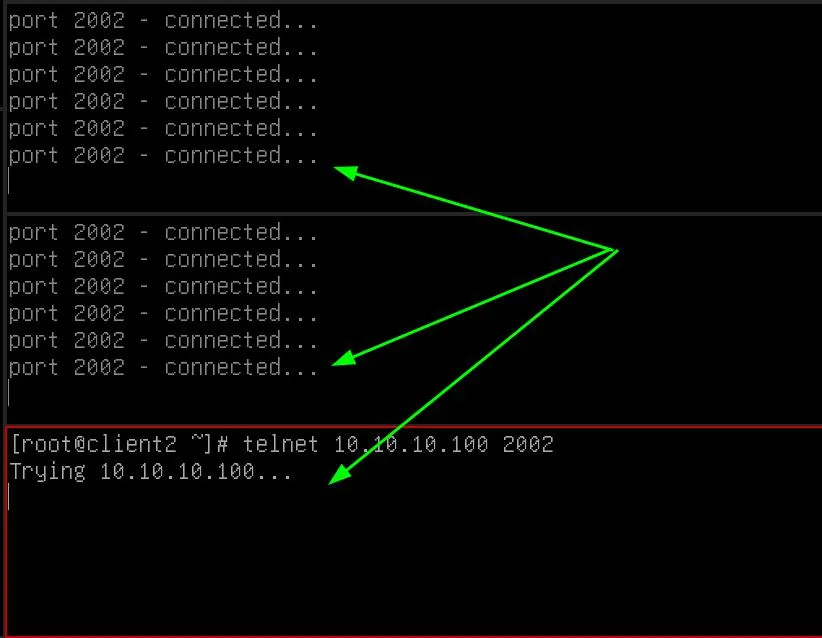

iptables -t raw -A PREROUTING -p tcp --syn --dport 2002 -m connlimit --connlimit-above 2 --connlimit-mask 32 --connlimit-saddr -j DROPKiểm chứng: Một client có thể mở 2 kết nối telnet thành công, kết nối thứ 3 sẽ thất bại.

3. Bảo vệ máy chủ – Cổng 2003 chỉ chấp nhận tổng cộng 3 kết nối

Kịch bản này không quan tâm một máy khách mở bao nhiêu kết nối, mà chỉ quan tâm đến tổng tải mà dịch vụ trên máy chủ phải chịu.

Quy tắc:

iptables -t raw -A PREROUTING -p tcp --syn --dport 2003 -m connlimit --connlimit-above 3 --connlimit-mask 32 --connlimit-daddr -j DROPTrong đó, s thay đổi quan trọng ở đây là việc sử dụng --connlimit-daddr. Quy tắc này yêu cầu iptables đếm tổng số kết nối đến địa chỉ IP và cổng đích (tức là dịch vụ của bạn) mà không phân biệt IP nguồn.

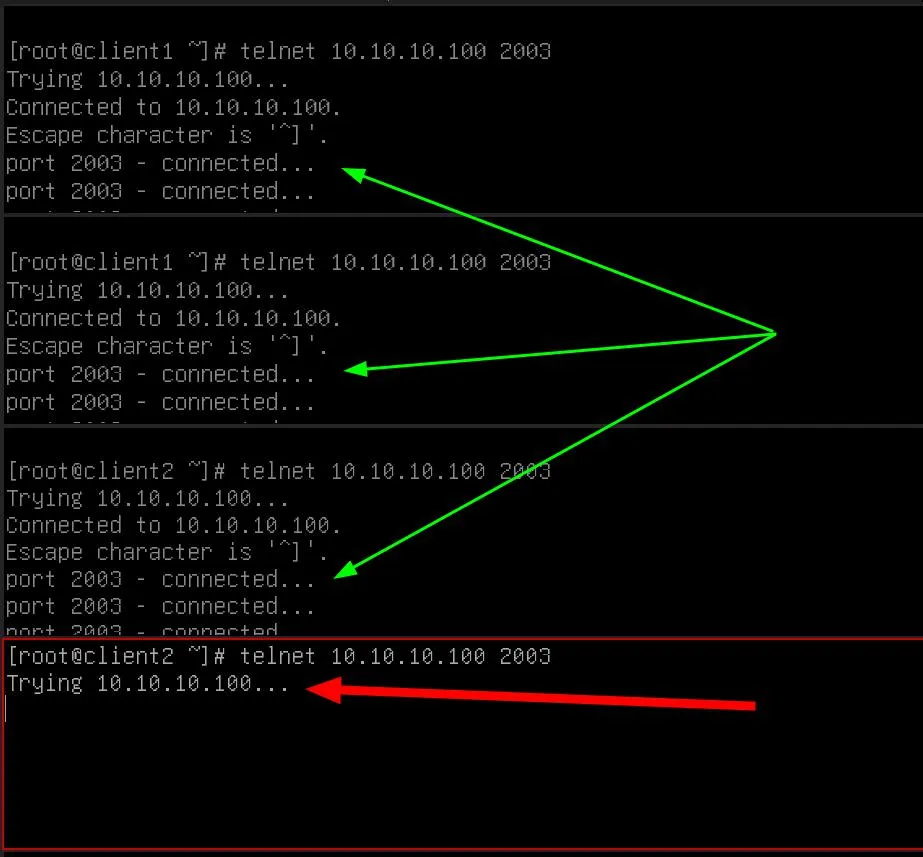

Kiểm chứng hoạt động: Client1 có thể mở 2 kết nối, Client2 có thể mở thêm 1 kết nối nữa. Bất kỳ ai (từ Client1, Client2 hoặc một máy khách khác) cố gắng mở kết nối thứ tư (tổng cộng) sẽ bị chặn.

Các kỹ thuật nâng cao

Các kỹ thuật nâng cao với connlimit giúp bạn xây dựng chính sách tường lửa linh hoạt hơn, không chỉ giới hạn theo từng IP riêng lẻ mà còn theo cả dải mạng, cách phản hồi và logic chấp nhận – từ chối rõ ràng cho từng dịch vụ:

- Giới hạn theo dải mạng: Để giới hạn toàn bộ dải mạng

/24chỉ được có tổng cộng 5 kết nối đến một dịch vụ, bạn chỉ cần thay đổi giá trị củamask:

iptables -t raw -A PREROUTING ... -m connlimit --connlimit-above 5 --connlimit-mask 24 --connlimit-saddr -j DROP- Sử dụng

REJECTthay vìDROP:DROP: Âm thầm loại bỏ gói tin, khiến máy khách phải chờ đến khi hết thời gian chờ. Phương pháp này tốt cho việc ẩn mình và gây khó khăn cho kẻ tấn công.REJECT: Chủ động gửi lại một gói tin lỗi (ví dụ: “Connection refused”). Phương pháp này thân thiện hơn với người dùng hợp lệ vì họ nhận được phản hồi ngay lập tức, nhưng cũng tiết lộ sự tồn tại của tường lửa.

- Sử dụng

--connlimit-upto: Đây là một cách tiếp cận logic khác, thường được sử dụng theo cặp quy tắc để tạo ra một chính sách tường minh hơn:

iptables -t raw -A PREROUTING -d 10.10.10.100/32 -p tcp --syn --dport 2002 -m connlimit --connlimit-upto 2 --connlimit-mask 32 --connlimit-saddr -j ACCEPT

iptables -t raw -A PREROUTING -d 10.10.10.100/32 -p tcp --dport 2002 -j DROPCâu hỏi thường gặp

Làm thế nào để kiểm tra hiệu quả của connlimit đã áp dụng trên máy chủ Linux?

Để kiểm tra hiệu quả của connlimit, bạn nên sử dụng các công cụ giám sát mạng như netstat, ss hoặc thiết lập script tự động gửi nhiều kết nối giả lập từ nhiều máy khách khác nhau. Ngoài ra, các lệnh như iptables -L -v sẽ giúp thống kê số lượt matched/blocked, bạn có thể đồng thời theo dõi log hệ thống để xác định các hành vi bất thường bị chặn do quá giới hạn kết nối.

Khi giới hạn kết nối đồng thời, có thể xuất hiện lỗi hoặc sự cố nào không?

Khi áp dụng giới hạn kết nối đồng thời, các dịch vụ quan trọng như SSH, HTTP có thể bị ảnh hưởng nếu đặt ngưỡng quá thấp khiến người dùng hợp lệ không truy cập được. Để xử lý, bạn cần phân tích lưu lượng truy cập thực tế, điều chỉnh giá trị ngưỡng hợp lý và luôn có phương án truy cập khẩn cấp qua console hoặc KVM trong các tình huống khóa kết nối.

Có thể kết hợp connlimit với các module khác của iptables để tăng tính bảo mật không?

Hoàn toàn có thể kết hợp connlimit với các module như conntrack, recent, hoặc hashlimit để xây dựng các luật bảo vệ đa tầng. Ví dụ: Bạn đặt connlimit cho từng IP hoặc lớp mạng, đồng thời áp dụng hashlimit để giới hạn tần suất truy cập ứng dụng hoặc dùng conntrack để chỉ áp dụng cho trạng thái NEW/SYN nhận diện cuộc tấn công kiểu SYN flood.

Module iptables connlimit là một công cụ chính xác, hiệu quả và tiết kiệm tài nguyên để kiểm soát các kết nối mạng. Việc hiểu rõ cách thức hoạt động của các tùy chọn và áp dụng chúng vào các kịch bản thực tế, bạn có thể tăng cường đáng kể khả năng phòng thủ của máy chủ trước các cuộc tấn công từ chối dịch vụ đơn giản, ngăn chặn lạm dụng tài nguyên và đảm bảo sự ổn định lâu dài cho các dịch vụ của mình.