Bảo mật VPS là quá trình bảo vệ máy chủ ảo khỏi các mối đe dọa và tấn công mạng, đảm bảo hệ thống luôn an toàn và ổn định. Việc nâng cao bảo mật VPS sẽ giúp bảo vệ dữ liệu, hạn chế gián đoạn dịch vụ, tăng uy tín doanh nghiệp, phòng chống virus và malware, giúp hệ thống vận hành ổn định và giảm rủi ro mất mát thông tin. Trong bài viết này, mình sẽ cung cấp cho bạn những biện pháp thiết thực để tăng cường bảo mật cho VPS, giúp bạn an tâm vận hành hệ thống của mình.

Các điểm chính

- Tầm quan trọng của bảo mật VPS: Hiểu rõ tại sao việc bảo mật VPS là yếu tố sống còn để bảo vệ dữ liệu, đảm bảo dịch vụ ổn định và duy trì uy tín thương hiệu.

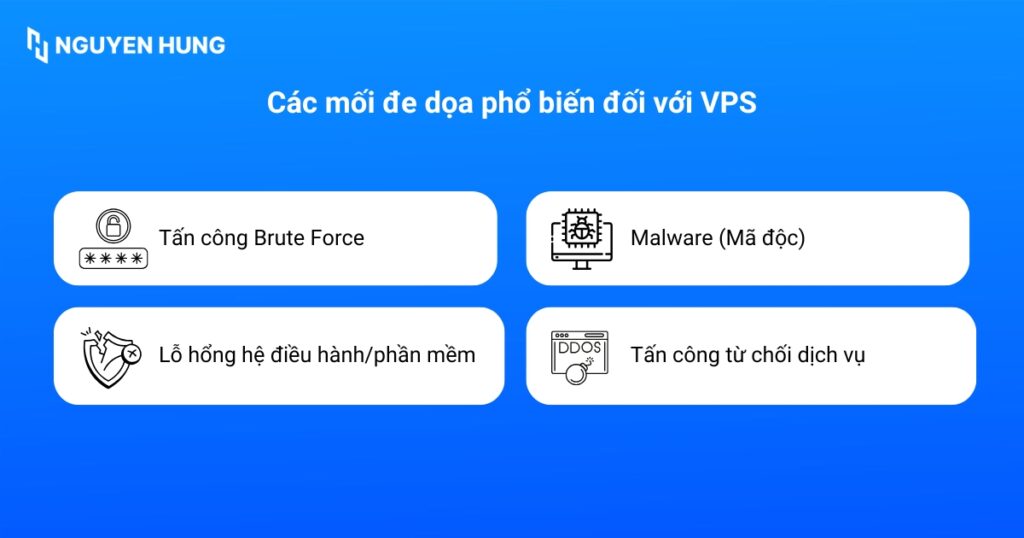

- Các mối đe dọa phổ biến: Nhận diện các hình thức tấn công thường gặp như Brute Force, Malware và DDoS để hiểu rõ những rủi ro bạn đang đối mặt.

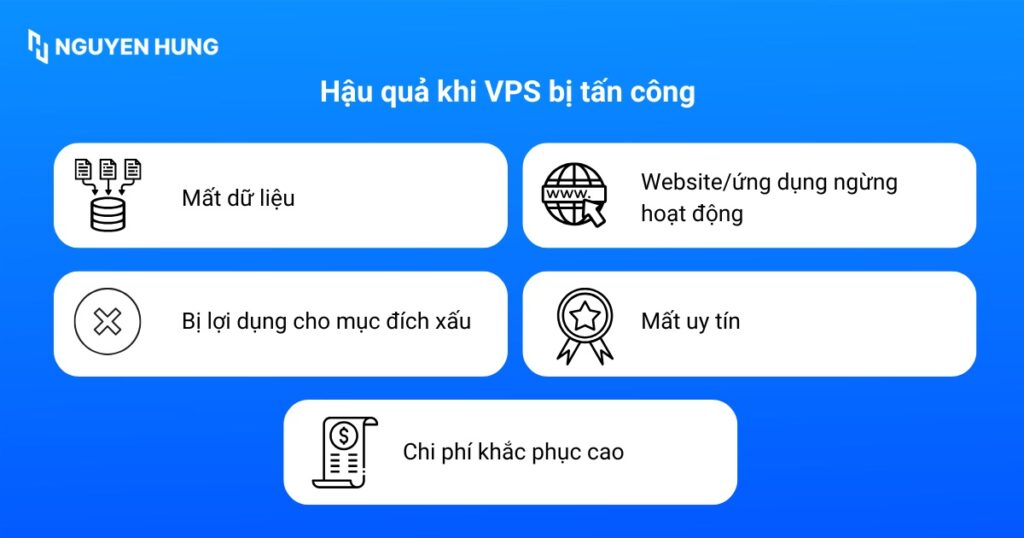

- Hậu quả khi bị tấn công: Nắm được những hậu quả nghiêm trọng từ mất dữ liệu, gián đoạn kinh doanh đến chi phí khắc phục, giúp bạn ý thức hơn về tầm quan trọng của việc phòng ngừa.

- Các biện pháp bảo mật cơ bản: Có được các bước bảo mật nền tảng, từ việc đặt mật khẩu mạnh, cập nhật hệ thống đến sao lưu dữ liệu và cấu hình tường lửa.

- Tăng cường bảo mật cho VPS Linux: Được hướng dẫn các kỹ thuật chuyên sâu cho Linux như bảo vệ SSH, cấu hình UFW/Firewalld và sử dụng Fail2ban để chống tấn công.

- Tăng cường bảo mật cho VPS Windows: Nắm vững các phương pháp bảo mật đặc thù cho Windows như bảo vệ RDP, cấu hình Windows Firewall và vô hiệu hóa các dịch vụ không cần thiết.

- Duy trì bảo mật lâu dài: Biết cách duy trì an ninh hệ thống qua việc kiểm tra định kỳ, sử dụng công cụ giám sát và lựa chọn nhà cung cấp uy tín.

- Giải đáp thắc mắc thường gặp trong quá trình bảo mật VPS.

Tại sao bảo mật VPS là rất quan trọng?

Việc bảo mật VPS có ảnh hưởng trực tiếp đến sự an toàn dữ liệu, khả năng hoạt động liên tục và uy tín của một tổ chức:

- Bảo vệ tài sản dữ liệu cốt lõi: VPS thường là nơi lưu trữ các thông tin có giá trị, từ dữ liệu nội bộ của doanh nghiệp cho đến thông tin cá nhân của khách hàng. Việc triển khai các biện pháp bảo mật hiệu quả giúp ngăn chặn các hành vi truy cập trái phép, bảo vệ dữ liệu khỏi nguy cơ bị đánh cắp, chỉnh sửa hoặc phá hủy hoàn toàn.

- Đảm bảo tính liên tục và ổn định của dịch vụ: Các cuộc tấn công mạng, chẳng hạn như tấn công từ chối dịch vụ (DDoS) hoặc tấn công dò mật khẩu (Brute Force), có thể làm cạn kiệt tài nguyên hệ thống, khiến VPS bị quá tải và không thể phản hồi. Một hệ thống được bảo mật tốt sẽ giảm thiểu rủi ro gián đoạn, đảm bảo các ứng dụng và dịch vụ vận hành một cách ổn định và hiệu quả.

- Ngăn chặn sự xâm nhập của phần mềm độc hại: Máy chủ là mục tiêu phổ biến của các loại virus và phần mềm độc hại, đặc biệt là mã độc tống tiền (ransomware). Việc bảo mật VPS đóng vai trò như một tuyến phòng thủ chủ động để ngăn chặn những mối đe dọa này.

- Bảo vệ uy tín và niềm tin thương hiệu: Một sự cố bảo mật không chỉ gây ra thiệt hại trực tiếp về tài chính và kỹ thuật mà còn làm xói mòn lòng tin của khách hàng và đối tác. Việc duy trì một môi trường VPS an toàn là một yếu tố then chốt, góp phần khẳng định sự chuyên nghiệp và độ tin cậy của doanh nghiệp trong mắt công chúng.

Các mối đe dọa phổ biến đối với VPS

- Tấn công Brute Force: Đây là kiểu tấn công dò tìm mật khẩu, thường nhắm vào các dịch vụ truy cập từ xa như SSH (trên Linux) hoặc RDP (trên Windows), cũng như các tài khoản quản trị website.

- Malware (Mã độc): Bao gồm virus, ransomware (mã độc tống tiền, mã hóa dữ liệu đòi tiền chuộc), spyware (phần mềm gián điệp thu thập thông tin). Các mã độc này có thể làm tê liệt hệ thống hoặc đánh cắp dữ liệu.

- Lỗ hổng hệ điều hành/phần mềm: Việc không cập nhật các bản vá lỗi khiến VPS dễ bị khai thác qua các lỗ hổng bảo mật đã được công bố rộng rãi.

- Tấn công từ chối dịch vụ (DDoS – Distributed Denial of Service): Kẻ tấn công làm quá tải tài nguyên của VPS (băng thông, CPU, RAM) bằng cách tạo ra một lượng lớn truy cập ảo, khiến dịch vụ bị ngưng trệ.

Hậu quả khi VPS bị tấn công

- Mất dữ liệu: Thông tin quan trọng của website, dữ liệu khách hàng, hoặc các tài liệu nội bộ có thể bị đánh cắp, xóa bỏ, hoặc mã hóa đòi tiền chuộc.

- Website/ứng dụng ngừng hoạt động: Gây gián đoạn hoạt động kinh doanh, ảnh hưởng trực tiếp đến doanh thu và trải nghiệm người dùng. Nếu website của bạn gặp lỗi Error establishing a database connection, có thể một phần nguyên nhân đến từ sự cố bảo mật.

- Bị lợi dụng cho mục đích xấu: VPS có thể bị biến thành một phần của mạng botnet để phát tán thư rác, mã độc, hoặc thực hiện các cuộc tấn công DDoS nhắm vào mục tiêu khác.

- Mất uy tín: Sự cố bảo mật làm suy giảm hình ảnh thương hiệu và lòng tin của khách hàng đối với doanh nghiệp hoặc dự án của bạn.

- Chi phí khắc phục: Tốn kém thời gian, tiền bạc và nhân lực để điều tra sự cố, làm sạch hệ thống, khôi phục dữ liệu và vá các lỗ hổng.

Các biện pháp bảo mật VPS cơ bản

Dù bạn đang sử dụng VPS chạy hệ điều hành Linux hay Windows, có những bước bảo mật nền tảng mà bất kỳ ai cũng nên thực hiện. Đây là những hành động quan trọng hàng đầu để xây dựng một tuyến phòng thủ vững chắc cho máy chủ ảo của bạn.

Thiết lập mật khẩu mạnh và quản lý truy cập an toàn

Mật khẩu mạnh là tuyến phòng thủ đầu tiên và cơ bản nhất.

Tiêu chí mật khẩu mạnh:

- Độ dài: Khuyến nghị tối thiểu 12-16 ký tự, thậm chí dài hơn càng tốt.

- Độ phức tạp: Kết hợp chữ hoa, chữ thường, số, và ký tự đặc biệt (ví dụ: !, @, #, $, %).

- Tránh: Thông tin cá nhân dễ đoán (ngày sinh, tên), từ điển, mật khẩu mặc định, hoặc các mật khẩu đã từng bị lộ trong các vụ rò rỉ dữ liệu.

Sử dụng trình quản lý mật khẩu: Các công cụ như Bitwarden, LastPass, hoặc KeePass giúp bạn tạo và lưu trữ các mật khẩu phức tạp một cách an toàn.

Quản lý truy cập:

- Chỉ cấp quyền vừa đủ cho mỗi tài khoản để thực hiện công việc.

- Hạn chế sử dụng tài khoản

root(Linux) hoặcAdministrator(Windows) cho các tác vụ hàng ngày. Hãy tạo tài khoản người dùng riêng với quyềnsudo(trên Linux) hoặc quyền quản trị viên khi cần thiết. - Thay đổi mật khẩu định kỳ ít nhất mỗi 3-6 tháng một lần, hoặc ngay khi nghi ngờ có dấu hiệu bị lộ.

- Không chia sẻ tài khoản, mỗi người dùng nên có tài khoản riêng.

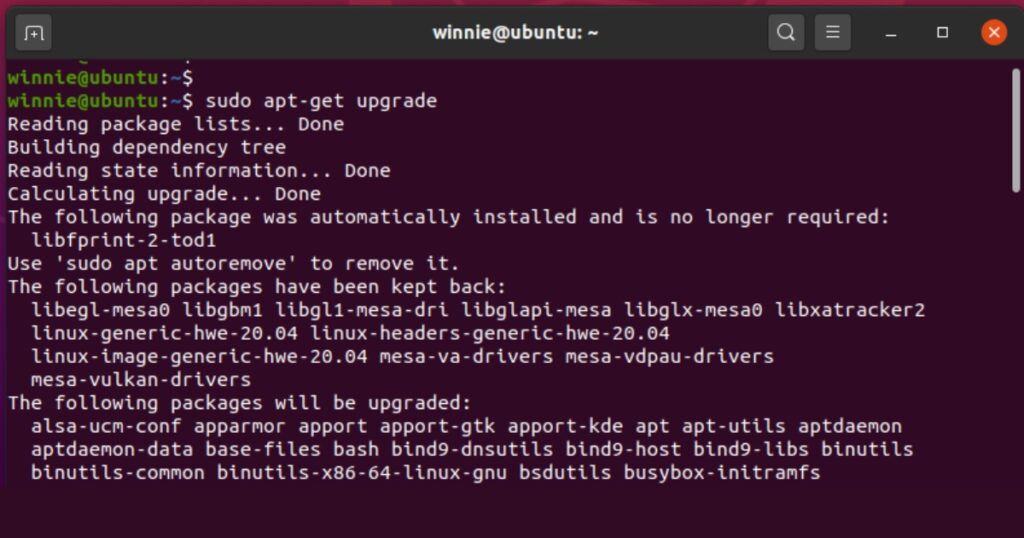

Cập nhật hệ điều hành và phần mềm thường xuyên

Các nhà phát triển liên tục phát hành các bản vá để sửa lỗi và bịt các lỗ hổng bảo mật được phát hiện. Việc không cập nhật đồng nghĩa với việc bạn đang mở cửa cho kẻ tấn công.

Đối với Linux:

- Trên Debian/Ubuntu: Sử dụng lệnh

sudo apt update && sudo apt upgrade -y. - Trên CentOS/RHEL/AlmaLinux: Sử dụng lệnh

sudo yum update -yhoặcsudo dnf update -y. - Nên kiểm tra và cập nhật định kỳ, ví dụ hàng tuần.

Đối với Windows Server:

- Kiểm tra và cài đặt cập nhật qua Windows Update trong phần Settings hoặc Control Panel.

- Chú trọng cài đặt cả Security Updates và Critical Updates.

- Lưu ý rằng một số cập nhật có thể yêu cầu khởi động lại (reboot) máy chủ.

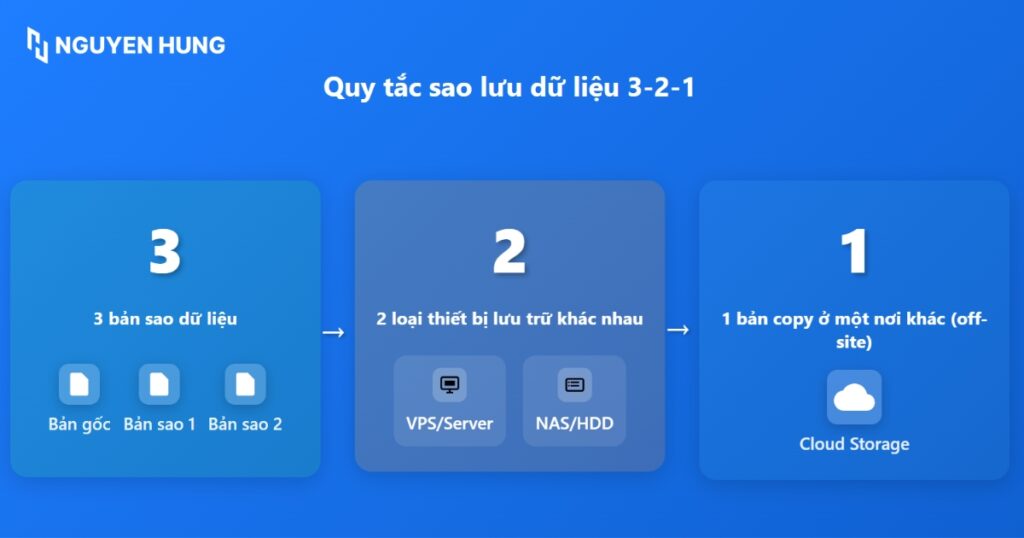

Sao lưu dữ liệu định kỳ

Sao lưu dữ liệu là điều rất cần thiết khi có sự cố nghiêm trọng xảy ra, như tấn công ransomware, lỗi phần cứng/phần mềm, hoặc thậm chí là xóa nhầm dữ liệu. Việc này đảm bảo tính sẵn sàng và tính toàn vẹn của dữ liệu.

- Nội dung cần sao lưu: Tùy thuộc vào nhu cầu, bạn có thể sao lưu toàn bộ VPS (dưới dạng snapshot), hoặc cụ thể hơn là mã nguồn website, cơ sở dữ liệu (CSDL – hệ quản trị cơ sở dữ liệu như MySQL, PostgreSQL), và các file cấu hình quan trọng.

- Tần suất sao lưu: Tần suất sẽ phụ thuộc vào mức độ thay đổi dữ liệu của bạn, có thể là hàng ngày, hàng tuần.

- Nơi lưu trữ bản sao lưu: Bản sao lưu phải được lưu trữ ở một nơi độc lập với VPS chính. Ví dụ: dịch vụ lưu trữ đám mây (Cloud Storage), một server backup riêng biệt, hoặc ổ cứng rời (đối với quy mô nhỏ). Tuyệt đối không lưu bản sao lưu trên cùng VPS đang hoạt động.

- Kiểm tra bản sao lưu: Kiểm tra các bản sao lưu định kỳ, hãy thử khôi phục dữ liệu từ bản sao lưu để đảm bảo chúng hoạt động và dữ liệu còn nguyên vẹn.

- Gợi ý phương pháp sao lưu:

- Sử dụng tính năng snapshot (ảnh chụp nhanh trạng thái hệ thống) nếu nhà cung cấp VPS của bạn hỗ trợ.

- Công cụ dòng lệnh:

rsync(cho Linux),robocopy(cho Windows). - Các plugin sao lưu chuyên dụng cho CMS (Hệ quản trị nội dung – Content Management System) như UpdraftPlus cho WordPress.

- Script tự động để sao lưu CSDL (ví dụ:

mysqldumpcho MySQL,pg_dumpcho PostgreSQL). - Một số nhà cung cấp VPS hiện nay như Vietnix có hỗ trợ tính năng sao lưu tự động hằng tuần, bạn cũng có thể mua thêm dịch vụ backup nếu cần.

Sử dụng tường lửa để kiểm soát truy cập

Tường lửa (Firewall) là một hệ thống bảo mật mạng, hoạt động như một rào cản kiểm soát lưu lượng truy cập mạng ra vào VPS của bạn, hoạt động dựa trên các quy tắc (rules) được định sẵn. Tường lửa chỉ cho phép các kết nối hợp lệ đến các dịch vụ cần thiết (ví dụ: cổng 80/443 cho web, cổng 22 cho SSH, cổng 3389 cho RDP), và chặn tất cả các kết nối không mong muốn khác. Điều này giúp giảm thiểu đáng kể bề mặt tấn công.

Hướng dẫn chung:

- Liệt kê các cổng dịch vụ phổ biến cần mở (nếu bạn sử dụng chúng):

- HTTP: 80.

- HTTPS: 443.

- SSH (Linux): 22 (hoặc cổng tùy chỉnh).

- RDP (Windows): 3389 (hoặc cổng tùy chỉnh).

- FTP: 20, 21.

- Mail (SMTP, POP3, IMAP): 25, 110, 143, 465, 587, 993, 995.

- Chỉ mở những cổng thực sự đang được sử dụng.

- Nếu có thể, bạn hãy giới hạn địa chỉ IP được phép truy cập vào các cổng quản trị nhạy cảm như SSH hoặc RDP.

Cài đặt phần mềm diệt mã độc

Dù đã có tường lửa và các biện pháp khác, malware vẫn có thể xâm nhập qua nhiều con đường như email lừa đảo, file tải lên từ người dùng, hoặc các lỗ hổng chưa được biết đến. Phần mềm diệt malware giúp phát hiện, cách ly và loại bỏ các loại mã độc, đồng thời cũng được cấu hình để quét hệ thống định kỳ.

- Đối với Windows Server: Điều này đặc biệt quan trọng, vì Windows là mục tiêu phổ biến của nhiều loại malware. Windows Defender Antivirus được tích hợp sẵn là một lựa chọn tốt, hoặc bạn có thể cân nhắc các giải pháp của bên thứ ba.

- Đối với Linux: Mặc dù ít bị nhắm mục tiêu bởi virus hơn Windows, Linux không hoàn toàn miễn nhiễm, nên cân nhắc sử dụng ClamAV (một trình quét virus mã nguồn mở) để quét file theo yêu cầu, đặc biệt nếu VPS của bạn host website cho phép người dùng upload file.

Tăng cường bảo mật cho VPS Linux

Ngoài các biện pháp cơ bản, môi trường Linux có những kỹ thuật đặc thù giúp bạn gia cố thêm hàng rào bảo vệ cho VPS của mình.

Bảo vệ truy cập SSH

SSH (Secure Shell) là giao thức chính để bạn quản trị VPS Linux từ xa một cách an toàn thông qua dòng lệnh. Vì vậy, bảo vệ SSH là cực kỳ quan trọng.

Thay đổi cổng SSH mặc định:

- Lý do: Cổng 22 là mục tiêu quét tự động rất phổ biến của hacker. Thay đổi sang một cổng khác (ví dụ: 2222, hoặc một số ngẫu nhiên trong dải cao hơn 1024) giúp giảm thiểu đáng kể log tấn công brute force.

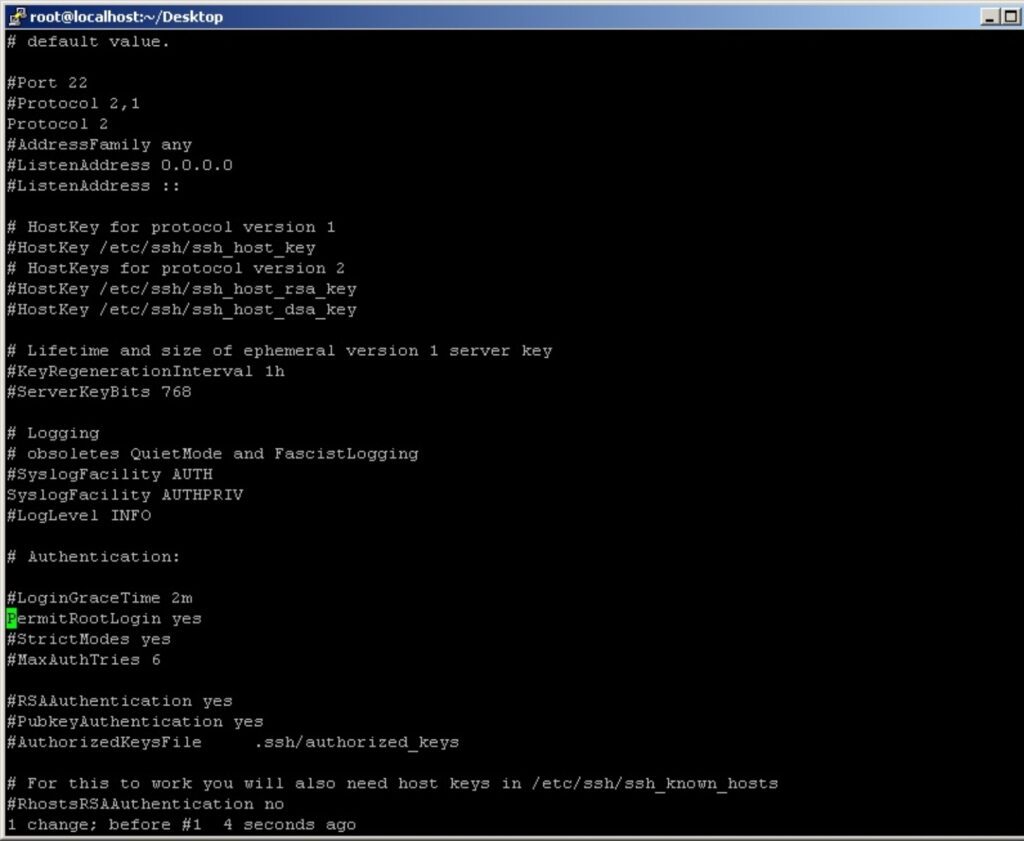

- Cách thực hiện: Chỉnh sửa file

/etc/ssh/sshd_config(tìm dòngPort 22và thay đổi số cổng). - Lưu ý: Bạn phải mở cổng mới trên tường lửa trước khi đổi cổng trong cấu hình SSH và khởi động lại dịch vụ SSH.

Vô hiệu hóa đăng nhập root trực tiếp qua SSH:

- Lý do: Tài khoản

rootcó quyền lực cao nhất. Nếu mật khẩurootbị lộ, kẻ tấn công sẽ có toàn quyền kiểm soát VPS. - Cách thực hiện: Bạn chỉnh sửa file

/etc/ssh/sshd_config(thay đổi hoặc thêm dòngPermitRootLogin no). Tiếp theo, bạn tạo một tài khoản người dùng thường, thêm tài khoản đó vào nhómsudo(hoặcwheeltrên một số bản phân phối). Sau đó, bạn sẽ đăng nhập bằng tài khoản người dùng này và sử dụng lệnhsudokhi cần thực hiện các tác vụ với quyền root.

Sử dụng SSH Key thay vì mật khẩu:

- Lý do: Xác thực bằng SSH key an toàn hơn nhiều so với mật khẩu vì phương pháp này gần như miễn nhiễm với tấn công brute force.

- Cơ chế: Bạn tạo một cặp khóa là public key (khóa công khai) được đặt trên server và private key (khóa bí mật) được giữ an toàn trên máy tính của bạn.

- Hướng dẫn cơ bản: Dùng lệnh

ssh-keygentrên máy tính của bạn để tạo cặp khóa. Sau đó, dùngssh-copy-id user@your_server_ipđể sao chép public key lên VPS. Khi đã cấu hình SSH key thành công, bạn có thể vô hiệu hóa hoàn toàn việc đăng nhập bằng mật khẩu bằng cách đặtPasswordAuthentication notrong file/etc/ssh/sshd_config.

# Đổi port SSH mặc định

Port 2222

# Không cho phép đăng nhập bằng tài khoản root

PermitRootLogin no

# Vô hiệu hóa xác thực bằng mật khẩu (nếu đã dùng SSH Key)

PasswordAuthentication no

# Chỉ cho phép xác thực bằng SSH Key

PubkeyAuthentication yes

# Tắt xác thực thử thách-phản hồi

ChallengeResponseAuthentication no

# Vô hiệu hóa PAM cho SSH (cân nhắc, nếu không dùng PAM)

UsePAM no

Cấu hình tường lửa UFW hoặc Firewalld

UFW (Uncomplicated Firewall) là công cụ quản lý tường lửa thân thiện với người dùng cho các bản phân phối dựa trên Debian/Ubuntu. Firewalld là công cụ tương tự cho CentOS/RHEL/AlmaLinux. Cả hai đều là giao diện quản lý cho iptables hoặc nftables (các công cụ tường lửa lõi của Linux).

UFW (cho Ubuntu/Debian):

- Cài đặt (nếu chưa có):

sudo apt install ufw - Kích hoạt:

sudo ufw enable(nhớ cho phép SSH trước khi kích hoạt!) - Các lệnh cơ bản:

- Mặc định chặn kết nối đến, cho phép kết nối đi:

sudo ufw default deny incoming,sudo ufw default allow outgoing. - Cho phép dịch vụ/cổng:

sudo ufw allow ssh(hoặcsudo ufw allow 22/tcpnếu dùng cổng mặc định),sudo ufw allow http,sudo ufw allow https. Nếu bạn đã đổi cổng SSH sang 2222, dùng:sudo ufw allow 2222/tcp. - Cho phép từ IP cụ thể (ví dụ cho cổng SSH mới 2222):

sudo ufw allow from your_home_ip_address to any port 2222 proto tcp. - Xem trạng thái:

sudo ufw status verbose.

- Mặc định chặn kết nối đến, cho phép kết nối đi:

Firewalld (cho CentOS/RHEL/AlmaLinux):

- Kích hoạt:

sudo systemctl start firewalld && sudo systemctl enable firewalld. - Các lệnh cơ bản (sử dụng

firewall-cmd):- Thêm dịch vụ/cổng (ví dụ cho zone

publicvà lưu cấu hình vĩnh viễn):

- Thêm dịch vụ/cổng (ví dụ cho zone

sudo apt install fail2ban

sudo systemctl enable fail2ban && sudo systemctl start fail2ban- Nếu đổi cổng SSH sang 2222:

sudo firewall-cmd --permanent --zone=public --add-port=2222/tcp - Tải lại cấu hình sau khi thay đổi:

sudo firewall-cmd --reload. - Xem các rule đang hoạt động:

sudo firewall-cmd --list-all.

Lưu ý

# Ví dụ cấu hình UFW

sudo ufw allow 2222/tcp # Mở cổng SSH mới

sudo ufw allow 80/tcp # Mở cổng HTTP

sudo ufw allow 443/tcp # Mở cổng HTTPS

sudo ufw enable # Kích hoạt UFW

sudo ufw status # Kiểm tra trạng thái UFW

# Ví dụ cấu hình Firewalld

sudo firewall-cmd --permanent --add-port=2222/tcp # Mở cổng SSH mới

sudo firewall-cmd --permanent --add-service=http # Mở dịch vụ HTTP

sudo firewall-cmd --permanent --add-service=https # Mở dịch vụ HTTPS

sudo firewall-cmd --reload # Nạp lại cấu hình

sudo firewall-cmd --list-ports # Liệt kê các cổng đã mở

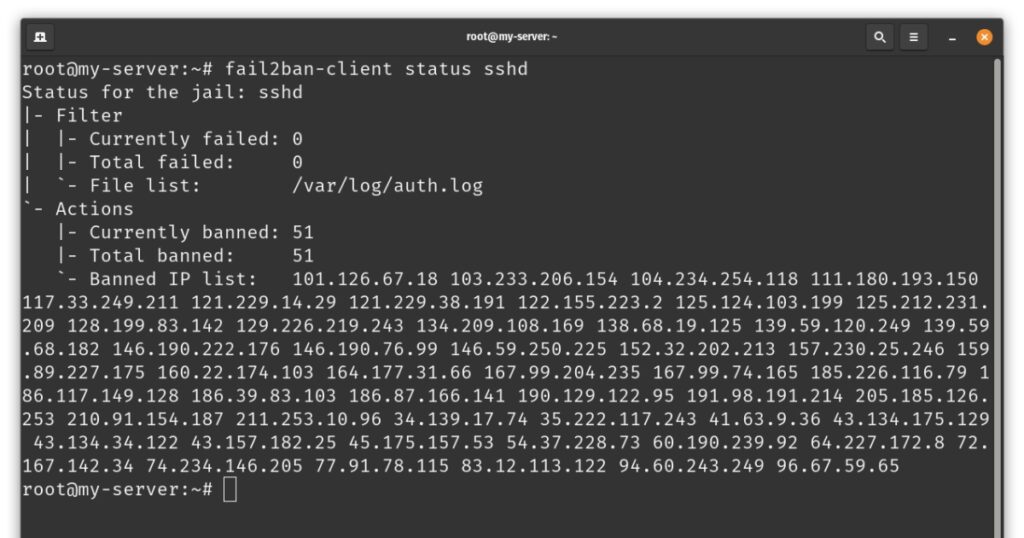

Sử dụng Fail2ban để chống brute force

Fail2ban là một framework (bộ khung) ngăn chặn xâm nhập dựa trên việc phân tích log hệ thống. Fail2ban sẽ quét các file log của các dịch vụ (như SSH, web server Apache/Nginx, FTP server) để tìm các mẫu log khớp với hành vi đáng ngờ (ví dụ: đăng nhập sai mật khẩu nhiều lần từ một địa chỉ IP). Khi phát hiện, Fail2ban sẽ tự động cập nhật rule tường lửa để chặn IP đó trong một khoảng thời gian nhất định.

- Lợi ích: Tự động hóa việc chống lại các cuộc tấn công brute force, giảm tải cho server và tăng cường bảo mật cho các dịch vụ đang mở.

- Cài đặt cơ bản (ví dụ trên Debian/Ubuntu):

sudo apt install fail2ban

sudo systemctl enable fail2ban && sudo systemctl start fail2ban- Cấu hình cơ bản:

- Fail2ban đọc cấu hình từ các file

.conftrong/etc/fail2ban/. Để tùy chỉnh, bạn nên tạo file.local(ví dụjail.local) để ghi đè các thiết lập mặc định. - Ví dụ cấu hình cho SSH trong

/etc/fail2ban/jail.local:

- Fail2ban đọc cấu hình từ các file

[sshd]

enabled = true

port = ssh # Hoặc cổng SSH thực tế của bạn nếu đã đổi, ví dụ: port = 2222

# logpath = %(sshd_log)s # Đường dẫn log SSH, thường tự động phát hiện

maxretry = 3 # Số lần thử sai tối đa

bantime = 1h # Thời gian chặn (ví dụ: 1 giờ)

findtime = 10m # Khoảng thời gian để đếm maxretryTrong đó:

enabledđể bật/tắt jail.portlà cổng dịch vụ.logpathlà đường dẫn file log.maxretrylà số lần thử sai tối đa trước khi bị chặn.bantimelà thời gian IP bị chặn.findtimelà khoảng thời gian mà các lần thử sai được tính.

Lời khuyên:

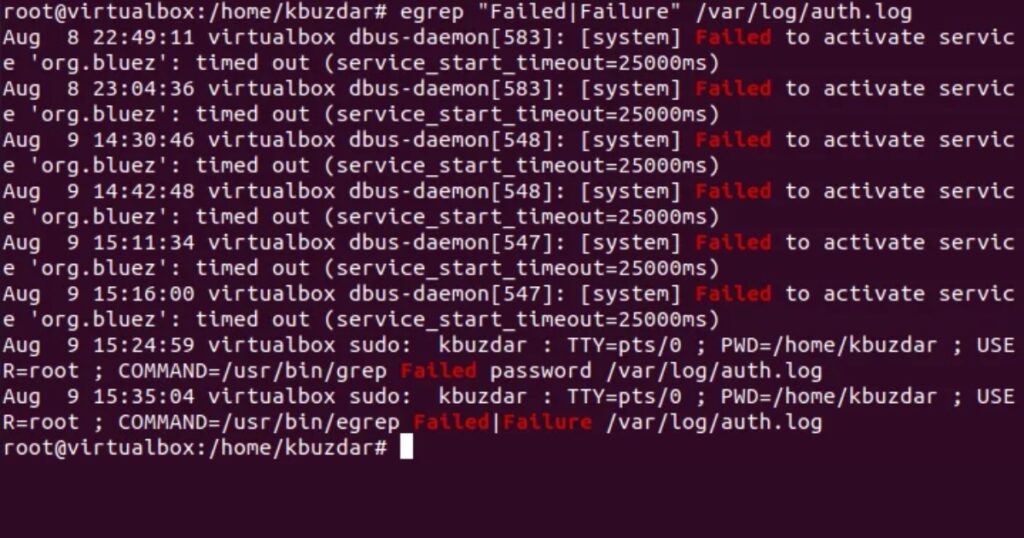

Theo dõi log hệ thống

Log hệ thống ghi lại các sự kiện quan trọng, bao gồm hoạt động đăng nhập, lỗi hệ thống, và các dấu hiệu bất thường có thể là dấu hiệu của một cuộc tấn công.

Các file log quan trọng trên Linux:

/var/log/auth.log(hoặc/var/log/securetrên CentOS/RHEL): Ghi lại thông tin xác thực, đăng nhập, sử dụngsudo./var/log/syslog(hoặc/var/log/messages): Log chung của hệ thống.- Log của các dịch vụ cụ thể (ví dụ:

/var/log/nginx/access.log,/var/log/apache2/error.log).

Công cụ xem log cơ bản:

tail -f /var/log/auth.log(theo dõi log trực tiếp)less /var/log/syslog(xem log với khả năng cuộn)grep 'Failed password' /var/log/auth.log(tìm kiếm các dòng chứa Failed password)

Tăng cường bảo mật cho VPS Windows

Tương tự Linux, VPS Windows cũng có những biện pháp bảo mật đặc thù, tập trung vào các điểm yếu và công cụ riêng của hệ điều hành này.

Bảo vệ truy cập RDP (Remote Desktop)

RDP (Remote Desktop Protocol) là giao thức chính để bạn quản trị VPS Windows từ xa thông qua giao diện đồ họa. Giống như SSH trên Linux, RDP là một mục tiêu tấn công rất phổ biến, dưới đây là một số phương pháp bảo mật mà bạn có thể áp dụng:

1. Thay đổi cổng RDP mặc định

Cổng mặc định 3389 là mục tiêu quét tự động của hacker, thay đổi sang một cổng khác sẽ giúp giảm thiểu tấn công.

Cách thực hiện: Bạn sẽ tiến hành chỉnh sửa Registry bằng cách tìm đến khóa HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp, sau đó thay đổi giá trị của PortNumber.

Lưu ý: Phải mở cổng RDP mới trên Windows Firewall trước khi thực hiện thay đổi này và khởi động lại dịch vụ Remote Desktop Services (hoặc khởi động lại server).

2. Thiết lập chính sách tài khoản chặt chẽ

- Bạn sử dụng Local Security Policy (

secpol.msc) hoặc Group Policy (gpedit.mscđối với các phiên bản Windows hỗ trợ). - Cấu hình Account Lockout Policy: Giúp khóa tài khoản sau một số lần đăng nhập sai (ví dụ: 5 lần đăng nhập sai, khóa tài khoản trong 30 phút) hỗ trợ chống lại tấn công brute force.

3. Chỉ cho phép RDP từ các IP cố định/dải IP tin cậy

Cấu hình trong Windows Firewall with Advanced Security bạn tạo một Inbound Rule (quy tắc cho kết nối đến) cho dịch vụ Remote Desktop, và trong tab Scope hãy chỉ định các địa chỉ IP từ xa được phép kết nối.

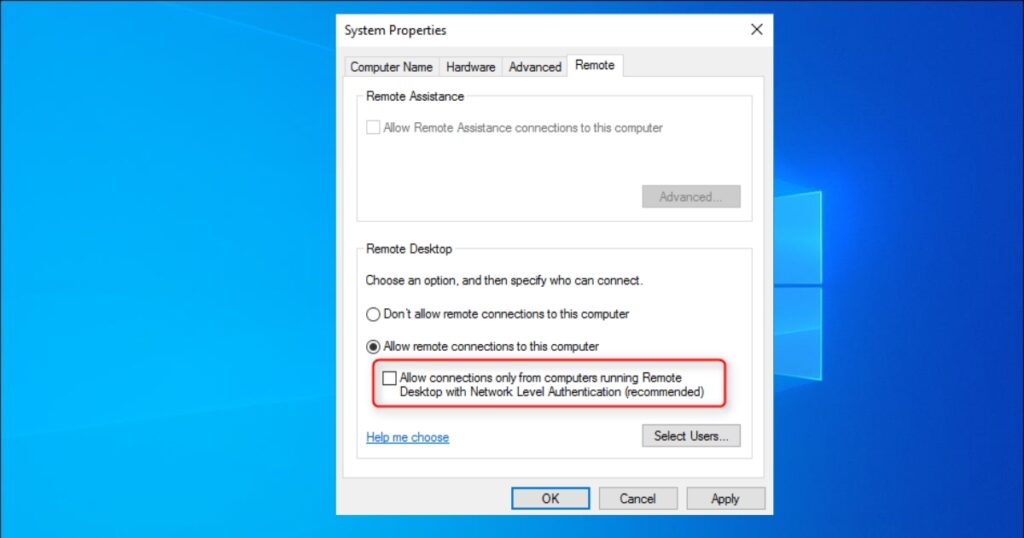

4. Sử dụng Network Level Authentication (NLA)

NLA yêu cầu người dùng xác thực danh tính trước khi thiết lập một phiên RDP đầy đủ. Điều này giúp chống lại một số loại tấn công DoS và brute force hiệu quả hơn vì NLA sử dụng ít tài nguyên server hơn cho các kết nối chưa được xác thực.

Cách bật: Trong System Properties (nhấn Win + Pause/Break), bạn chọn tab Remote, và tick vào ô Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended).

Tương tự như SSH, việc thay đổi cổng RDP và giới hạn IP truy cập là những biện pháp đơn giản nhưng hiệu quả cao. Nếu có thể, bạn hãy cân nhắc sử dụng một VPN để kết nối vào mạng của VPS rồi mới thực hiện RDP.

Cấu hình Windows Firewall

Windows Firewall with Advanced Security (wf.msc) là một công cụ mạnh mẽ được tích hợp sẵn để kiểm soát lưu lượng mạng ra vào VPS Windows của bạn. Mặc định, Windows Firewall đã chặn hầu hết các kết nối đến (inbound). Bạn chỉ cần mở các cổng cần thiết cho những dịch vụ đang chạy trên VPS.

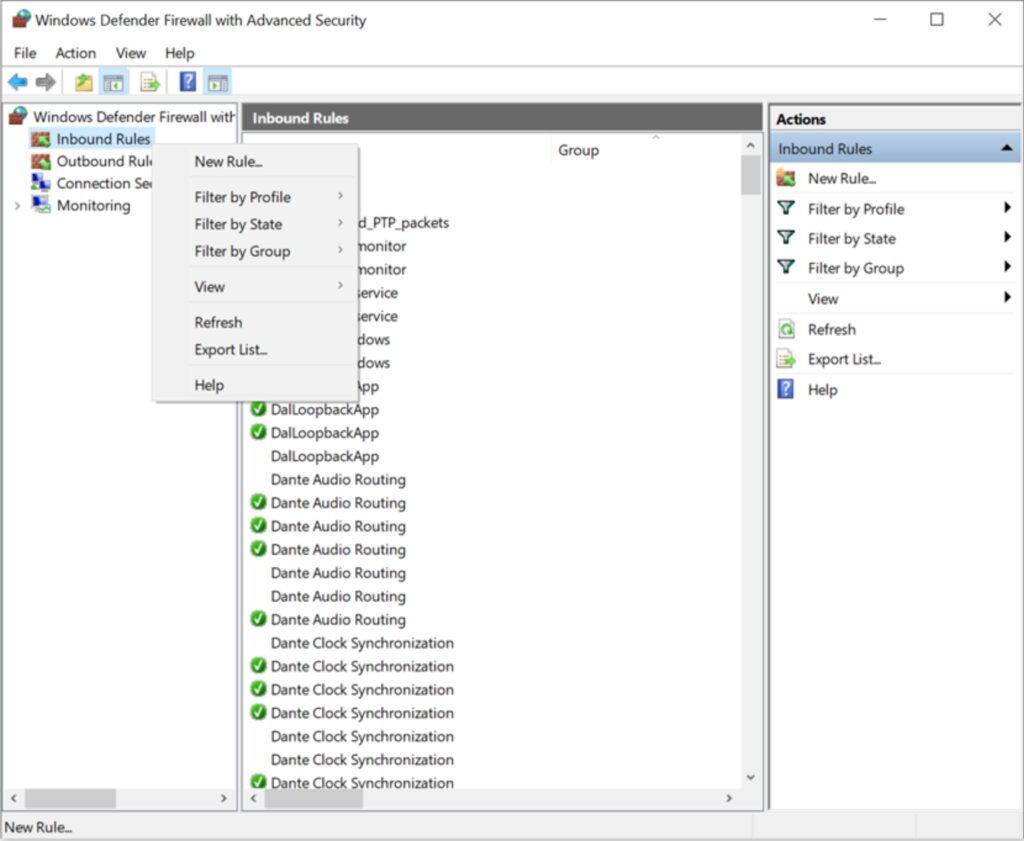

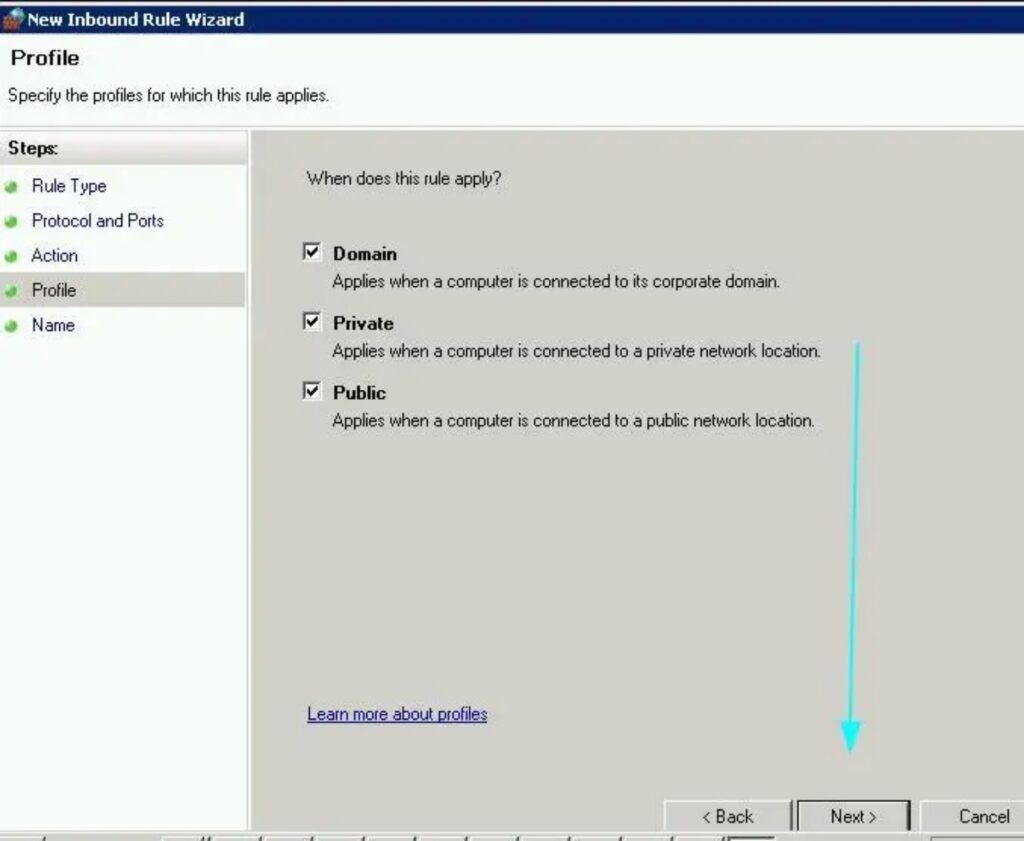

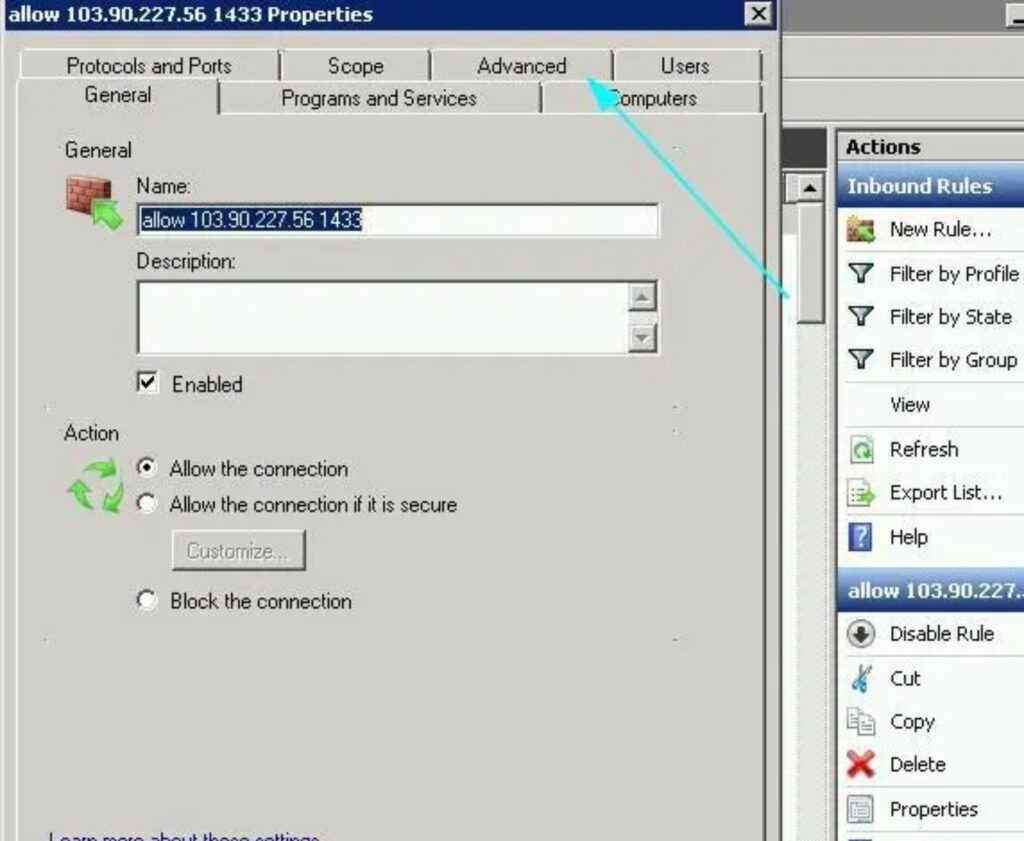

Hướng dẫn cơ bản cách tạo Inbound Rule (Quy tắc cho kết nối đến):

- Đầu tiên bạn mở Windows Firewall with Advanced Security (gõ

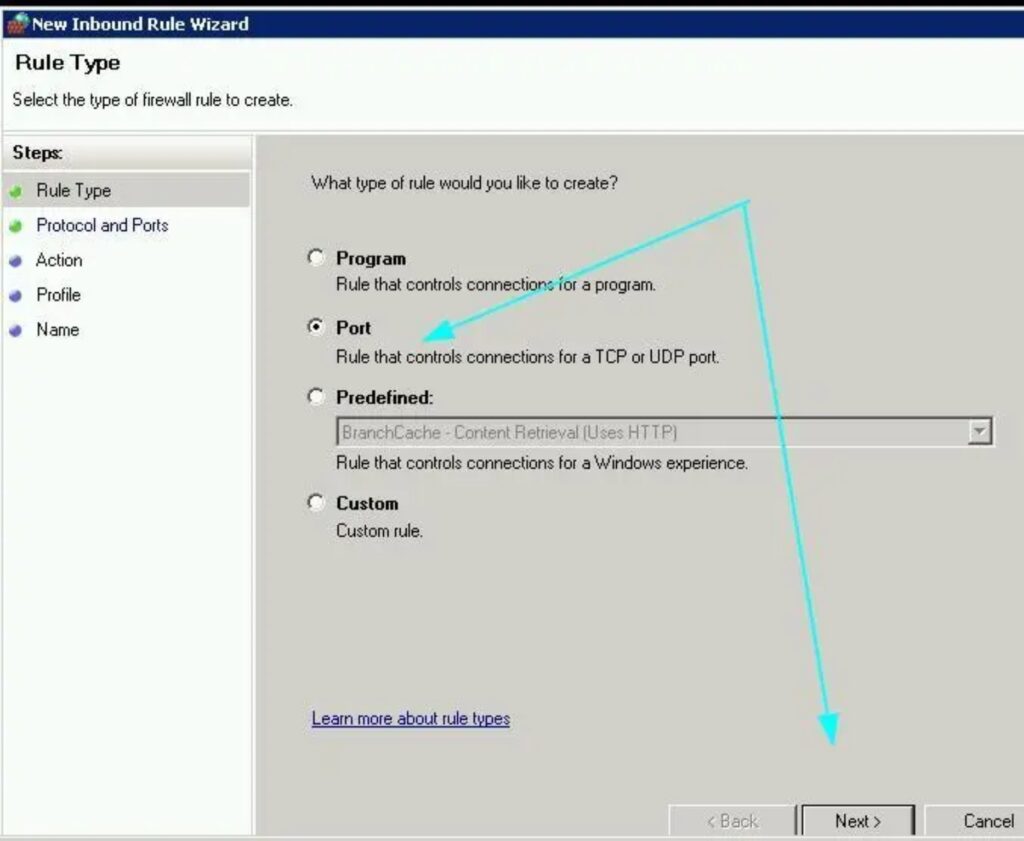

wf.mscvào ô Run). - Sau đó chọn Inbound Rules ở khung bên trái rồi nhấn chọn New Rule…

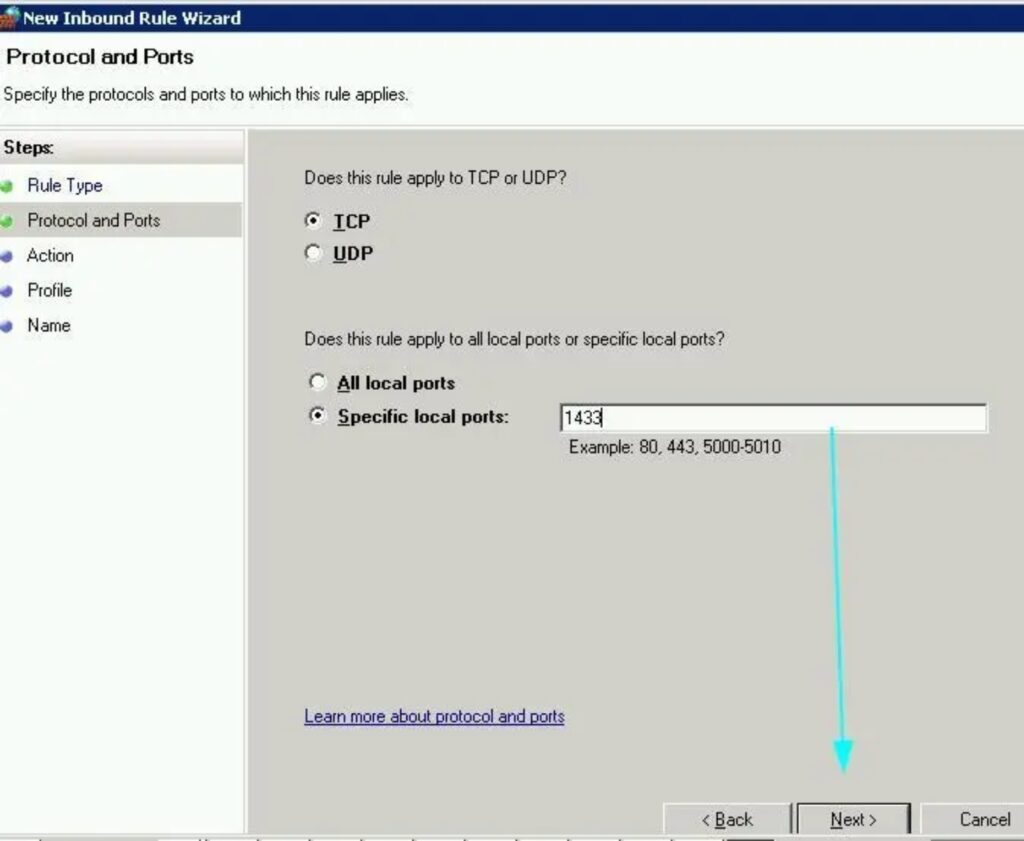

- Chọn Port, sau đó chọn TCP hoặc UDP và chỉ định số cổng cụ thể (ví dụ: 80, 443, hoặc cổng RDP tùy chỉnh của bạn).

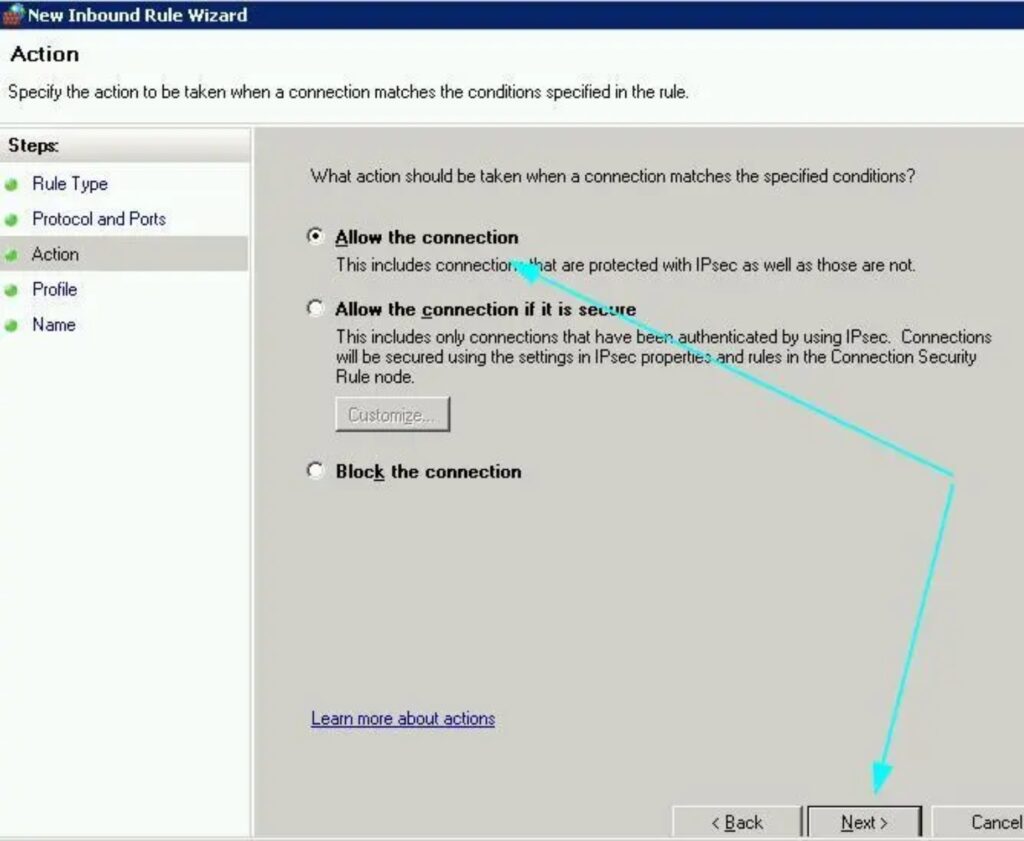

- Tiếp đó bạn chọn Allow the connection.

- Chọn các profile áp dụng (Domain, Private, Public) – thường là cả ba cho server, trừ khi bạn có lý do cụ thể.

- Bạn đặt tên và mô tả cho rule để dễ quản lý.

Sử dụng các phần mềm bảo mật

Vai trò của phần mềm Antivirus/Anti-malware trên Windows Server là rất quan trọng.

- Microsoft Defender Antivirus được tích hợp sẵn trong Windows Server và ngày càng mạnh mẽ. Hãy đảm bảo công cụ này luôn được bật, cập nhật định nghĩa virus thường xuyên và tính năng bảo vệ theo thời gian thực đang hoạt động. Bạn có thể cân nhắc các giải pháp của bên thứ ba nếu có yêu cầu cao hơn về tính năng quản lý tập trung hoặc các lớp bảo vệ bổ sung.

- Lưu ý cấu hình loại trừ: Đối với các ứng dụng server quan trọng (ví dụ: Microsoft SQL Server, Microsoft Exchange, hoặc các ứng dụng CSDL khác), bạn có thể cần cấu hình loại trừ một số thư mục hoặc tiến trình nhất định khỏi việc quét của Antivirus để tránh ảnh hưởng đến hiệu năng. Tuy nhiên, hãy làm điều này một cách cẩn trọng và chỉ khi bạn hiểu rõ rủi ro.

Vô hiệu hóa các dịch vụ không cần thiết

Việc tắt các dịch vụ không sử dụng giúp giảm thiểu bề mặt tấn công.

- Cách thực hiện: Bạn sử dụng Services console (gõ

services.mscvào ô Run) và kiểm tra danh sách các dịch vụ đang chạy. Với mỗi dịch vụ, nếu bạn xác định nó không cần thiết cho vai trò của server, hãy thay đổi Startup Type thành Disabled. - Ví dụ các dịch vụ thường có thể tắt nếu không dùng:

- Print Spooler (nếu server không làm máy chủ in ấn).

- Remote Registry (nên tắt nếu không có nhu cầu quản trị registry từ xa).

- TCP/IP NetBIOS Helper (nếu mạng của bạn không yêu cầu NetBIOS).

- Fax service.

- Đặc biệt lưu ý đến các giao thức cũ, kém an toàn như SMBv1: Giao thức này có nhiều lỗ hổng nghiêm trọng đã bị khai thác (ví dụ trong các cuộc tấn công WannaCry). Bạn nên vô hiệu hóa SMBv1 nếu không có yêu cầu đặc biệt nào phải sử dụng. Cách kiểm tra và tắt SMBv1 qua PowerShell (chạy với quyền Administrator):

# Kiểm tra trạng thái SMBv1

Get-SmbServerConfiguration | Select EnableSMB1Protocol

# Nếu EnableSMB1Protocol là True, chạy lệnh sau để tắt:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

# Bạn có thể cần khởi động lại server sau đó.Lưu ý để duy trì bảo mật VPS hiệu quả lâu dài

Ngoài các biện pháp kỹ thuật, việc duy trì giám sát và lựa chọn đối tác cung cấp dịch vụ tin cậy cũng đóng vai trò rất quan trọng.

Kiểm tra và đánh giá bảo mật định kỳ

Môi trường công nghệ và các mối đe dọa thay đổi không ngừng. Cấu hình bảo mật của bạn cần được xem xét và đánh giá lại định kỳ, ví dụ mỗi 6 tháng một lần, hoặc sau khi có những thay đổi lớn về phần mềm hay cấu hình trên VPS.

Nội dung kiểm tra:

- Xem lại các quy tắc tường lửa, đảm bảo chúng vẫn phù hợp và không có quy tắc thừa.

- Kiểm tra log hệ thống để tìm kiếm các dấu hiệu bất thường hoặc các nỗ lực truy cập trái phép.

- Đảm bảo tất cả các bản vá lỗi cho hệ điều hành và phần mềm quan trọng đã được cài đặt.

- Rà soát lại danh sách tài khoản người dùng và quyền hạn của họ, loại bỏ các tài khoản không còn sử dụng.

- Tìm kiếm thông tin về các lỗ hổng bảo mật mới được công bố có thể ảnh hưởng đến phần mềm bạn đang sử dụng trên VPS.

Bạn có thể sử dụng một số công cụ quét lỗ hổng website hoặc server cơ bản để tự động hóa một phần quá trình này.

Tìm hiểu các công cụ giám sát bảo mật cơ bản

Ngoài việc kiểm tra thủ công, có thể sử dụng các công cụ giúp giám sát hệ thống một cách tự động hơn.

- Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS): Các công cụ như Snort, Suricata có thể giúp phát hiện và thậm chí ngăn chặn các hành vi tấn công dựa trên các mẫu đã biết.

- Công cụ quản lý log tập trung: Các giải pháp như ELK Stack (Elasticsearch, Logstash, Kibana) hoặc Graylog cho phép thu thập log từ nhiều nguồn, phân tích và trực quan hóa chúng, giúp phát hiện sự cố dễ dàng hơn.

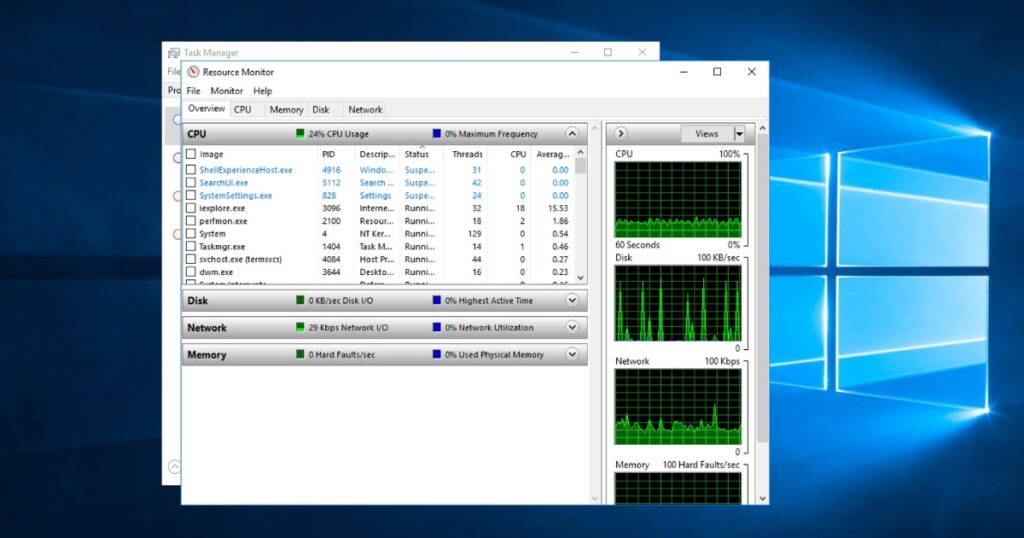

- Giám sát tài nguyên hệ thống:

- Trên Linux: Các lệnh như

top,htop,vmstat,iotopgiúp bạn theo dõi việc sử dụng CPU, RAM, ổ đĩa và mạng. - Trên Windows: Performance Monitor (

perfmon.msc) và Resource Mnitor là những công cụ mạnh mẽ để theo dõi hiệu suất hệ thống. - Việc sử dụng tài nguyên tăng đột biến không rõ lý do (CPU cao, lưu lượng mạng lạ) có thể là dấu hiệu của một vấn đề bảo mật.

- Trên Linux: Các lệnh như

Lựa chọn nhà cung cấp VPS uy tín

Dù bạn tự bảo mật VPS của mình rất tốt ở lớp phần mềm, nhưng lớp hạ tầng vật lý và mạng lưới vẫn phụ thuộc vào nhà cung cấp dịch vụ VPS. Các yếu tố từ nhà cung cấp ảnh hưởng đến bảo mật:

- Bảo mật vật lý cho trung tâm dữ liệu: Các biện pháp kiểm soát ra vào, giám sát an ninh 24/7.

- Hạ tầng mạng: Khả năng chống chịu tấn công DDoS ở mức độ mạng.

- Chính sách bảo mật: Cách nhà cung cấp xử lý sự cố, bảo vệ dữ liệu của khách hàng, và tuân thủ các quy định về bảo mật.

- Chất lượng hỗ trợ kỹ thuật: Rất quan trọng khi bạn gặp sự cố liên quan đến hạ tầng hoặc cần tư vấn về các vấn đề bảo mật ở tầng NCC.

Vietnix là một trong những nhà cung cấp dịch vụ VPS tại Việt Nam nổi tiếng về tốc độ cao và tính bảo mật. Hệ thống của Vietnix được thiết kế với nhiều lớp giám sát, quét mã độc tự động, đội ngũ kỹ thuật túc trực 24/7 để tăng cường tính ổn định và bảo mật cho VPS. Đặc biệt, Vietnix đã đạt được chứng nhận hệ thống bảo mật thông tin ISO 27001, một tiêu chuẩn quốc tế về quản lý an ninh thông tin, khẳng định cam kết trong việc bảo vệ dữ liệu khách hàng.

Câu hỏi thường gặp

VPS bị tấn công thì phải làm sao?

Nếu nghi ngờ VPS bị tấn công, hãy bình tĩnh và thực hiện các bước sau:

– Cô lập VPS : Ngay lập tức thay đổi tất cả mật khẩu quan trọng. Cân nhắc ngắt kết nối mạng tạm thời để ngăn chặn thiệt hại lan rộng hoặc bị lợi dụng tiếp.

– Xác định nguyên nhân và phạm vi: Kiểm tra log hệ thống, log ứng dụng, và các dấu vết khác để cố gắng tìm ra cách kẻ tấn công đã xâm nhập và những gì đã bị ảnh hưởng (dữ liệu nào bị đánh cắp, file nào bị thay đổi).

– Loại bỏ mã độc/vá lỗ hổng: Dọn dẹp các file độc hại, backdoor (cửa hậu do kẻ tấn công cài cắm), và vá ngay lỗ hổng đã bị khai thác.

– Khôi phục từ bản sao lưu sạch: Nếu thiệt hại quá nặng hoặc bạn không chắc chắn đã làm sạch hoàn toàn hệ thống, lựa chọn tốt nhất là khôi phục VPS từ một bản sao lưu gần nhất mà bạn biết chắc chắn là an toàn.

– Rà soát lại toàn bộ cấu hình bảo mật: Áp dụng lại và tăng cường tất cả các biện pháp bảo mật đã được đề cập trong bài viết này để tránh bị tấn công tái diễn.

Làm sao để biết VPS có bị nhiễm malware không?

Một số dấu hiệu cho thấy VPS của bạn có thể đã bị nhiễm malware:

– Hiệu suất bất thường: CPU, RAM, hoặc băng thông mạng tăng cao đột ngột mà không rõ lý do. VPS website của bạn bị chậm chạp hơn bình thường.

– Hoạt động mạng lạ: VPS tự ý gửi email spam, tham gia vào các cuộc tấn công DDoS nhắm vào server khác, hoặc thiết lập các kết nối mạng đến các địa chỉ IP lạ, đáng ngờ. Bạn có thể tạo SOCKS5 bằng SSH để điều tra hoạt động mạng.

– Website bị cảnh báo: Google hoặc các trình duyệt web hiển thị cảnh báo rằng website của bạn chứa mã độc hoặc là trang lừa đảo.

Có cần cài đặt thêm phần mềm diệt virus trên VPS Linux không?

Không bắt buộc như trên Windows vì Linux thường ít là mục tiêu của các loại virus truyền thống hơn so với Windows. Việc tuân thủ nghiêm ngặt các biện pháp như cấu hình SSH an toàn, sử dụng tường lửa mạnh, cập nhật thường xuyên, hạn chế quyền root,… thường được ưu tiên hơn.

Thay đổi cổng SSH/RDP có an toàn tuyệt đối không?

Câu trả lời là không an toàn tuyệt đối. Đây là một biện pháp bảo vệ bổ sung chứ không phải là biện pháp bảo mật duy nhất. Bạn nên kết hợp với mật khẩu mạnh/SSH key, cấu hình tường lửa chặt chẽ, sử dụng Fail2ban (cho SSH), Account Lockout Policy (cho RDP), và các biện pháp bảo mật khác đã được đề cập.

Firewall trên VPS có gì khác so với firewall trên máy tính cá nhân?

Mặc dù cả hai đều là tường lửa, mục đích và cách cấu hình của chúng có những điểm khác biệt chính:

– Firewall máy tính cá nhân (Client Firewall): Chủ yếu bảo vệ máy tính của người dùng cuối khỏi các mối đe dọa từ internet khi họ duyệt web, tải file, hoặc sử dụng các ứng dụng kết nối mạng. Firewall này thường tập trung vào việc kiểm soát các ứng dụng nào trên máy được phép truy cập mạng và chặn các kết nối đến không mong muốn.

– Firewall trên VPS (Server Firewall): Chủ yếu bảo vệ các dịch vụ mà VPS cung cấp cho người dùng bên ngoài khỏi các truy cập trái phép hoặc tấn công từ internet, tập trung mạnh vào việc kiểm soát chặt chẽ các kết nối đến, chỉ cho phép lưu lượng truy cập đến các cổng (port) dịch vụ cần thiết.

Như vậy, việc bảo mật VPS là một yếu tố không thể thiếu để đảm bảo an toàn cho các dự án, hoạt động kinh doanh của bạn. Bằng cách thực hiện những biện pháp đã được đề cập, bạn có thể bảo vệ hệ thống ứng dụng, website trước các mối đe dọa tiềm ẩn. Nếu bạn muốn tìm hiểu thêm về bảo mật, VPS thì có thể tham khảo thêm một số bài viết dưới đây: