Fail2ban là một công cụ bảo mật mạnh mẽ và thiết yếu cho bất kỳ máy chủ Linux nào, được thiết kế để bảo vệ hệ thống khỏi các cuộc tấn công brute-force. Trong bài viết này, mình sẽ giúp bạn hiểu rõ hơn cách Fail2ban hoạt động và hướng dẫn chi tiết từng bước để cài đặt, cấu hình và quản lý Fail2ban nhằm tăng cường an ninh cho máy chủ của bạn.

Những điểm chính

- Khái niệm: Biết được Fail2ban là một ứng dụng bảo mật chạy nền trên hệ điều hành Linux dùng để theo dõi các file log để phát hiện những địa chỉ IP thực hiện đăng nhập sai nhiều lần.

- Hướng dẫn cài đặt, cấu hình bảo mật cho máy chủ bằng Fail2ban: Được hướng dẫn chi tiết các bước để cài đặt, cấu hình bảo mật cho máy chủ bằng Fail2ban

- Câu hỏi thường gặp: Được giải đáp các thắc mắc liên quan đến Fail2ban

Fail2ban là gì?

Fail2ban là một ứng dụng bảo mật chạy nền trên hệ điều hành Linux, chuyên theo dõi các file log để phát hiện những địa chỉ IP thực hiện đăng nhập sai nhiều lần trên các dịch vụ như SSH, FTP hoặc web server. Khi phát hiện hành vi đáng ngờ (ví dụ như dò mật khẩu quá số lần quy định), Fail2ban sẽ tự động sử dụng các rule của iptables để chặn địa chỉ IP đó trong một khoảng thời gian xác định nhằm ngăn chặn tấn công brute force vào máy chủ.

Quy trình hoạt động của Fail2ban bao gồm: giám sát log hệ thống, phát hiện hành vi truy cập không hợp lệ, thực hiện chặn tạm thời hoặc vĩnh viễn IP gây hại và thông báo cho quản trị viên nếu cần. Bạn có thể tùy chỉnh tham số như số lần retry, thời gian block, đường dẫn log và cổng dịch vụ bảo vệ. Fail2ban đặc biệt hữu ích để bảo vệ server khỏi các cuộc tấn công tự động, đồng thời là giải pháp bảo mật phổ biến, dễ cài đặt và quản trị cho các hệ thống Linux server hiện nay.

Hướng dẫn cài đặt, cấu hình bảo mật cho máy chủ bằng Fail2ban

Bước 1: Cài đặt Fail2Ban

Trước tiên, bạn cập nhật hệ thống và cài đặt gói Fail2Ban bằng lệnh:

sudo apt update

sudo apt install fail2ban -ySau khi cài đặt xong, bạn có thể kiểm tra trạng thái dịch vụ với:

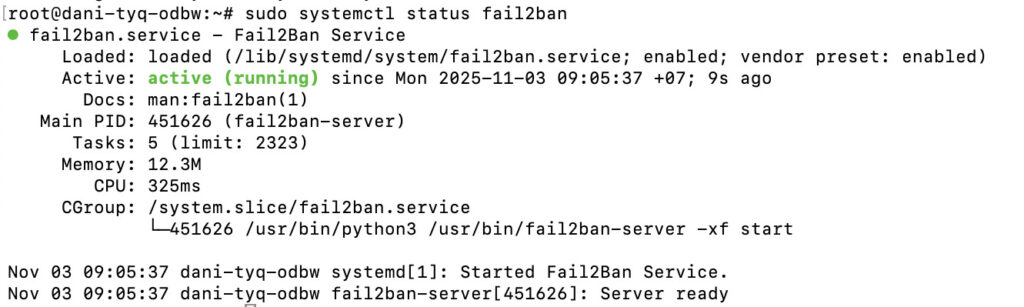

sudo systemctl status fail2ban

Nếu dịch vụ chưa bật, bạn kích hoạt để Fail2Ban khởi động cùng hệ thống:

sudo systemctl enable fail2ban

sudo systemctl start fail2banBước 2: Tạo và sao lưu file cấu hình

Không nên chỉnh sửa trực tiếp file gốc jail.conf, mà nên tạo bản sao để tránh bị ghi đè khi cập nhật:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.localSau đó bạn mở file sao lưu để cấu hình:

sudo nano /etc/fail2ban/jail.localBước 3: Cấu hình Fail2Ban bảo vệ dịch vụ SSH

Trong file jail.local, bạn thêm hoặc điều chỉnh nội dung sau:

[sshd]

enabled = true

filter = sshd

action = iptables[name=SSH, port=ssh, protocol=tcp]

logpath = /var/log/auth.log

maxretry = 3

bantime = 3600Giải thích:

- enabled: Kích hoạt chế độ bảo vệ SSH.

- filter: Xác định bộ lọc quy tắc (sshd.conf).

- action: Chỉ định hành động chặn IP bằng iptables.

- logpath: Đường dẫn log Fail2Ban theo dõi các truy cập lỗi.

- maxretry: Số lần đăng nhập sai tối đa trước khi bị chặn.

- bantime: Thời gian (tính bằng giây) IP bị chặn, mặc định 3600 giây (1 giờ).

Bước 4: Kiểm tra trạng thái hoạt động

Sau khi lưu cấu hình, bạn khởi động lại dịch vụ để áp dụng thay đổi:

sudo systemctl restart fail2banKiểm tra các “jail” đang hoạt động (mỗi jail là một dịch vụ được bảo vệ):

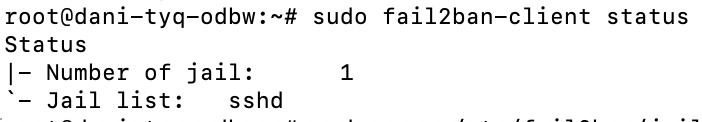

sudo fail2ban-client status

Để theo dõi riêng jail SSH, bạn sử dụng câu lệnh:

sudo fail2ban-client status sshdNếu bạn muốn kiểm tra IP đã bị chặn, sử dụng:

sudo iptables -S | grep fail2banBước 5: Theo dõi và quản lý IP bị chặn

Bạn xem những IP từng bị đăng nhập sai hoặc tấn công SSH bằng câu lệnh:

cat /var/log/auth.log | grep 'Failed password' | sort | uniq -cXóa IP khỏi danh sách bị chặn nếu cần bằng câu lệnh:

sudo fail2ban-client set sshd unbanip <IP>Với các bước trên, bạn đã cài đặt và cấu hình thành công Fail2Ban để tăng cường bảo mật cho SSH, giúp ngăn chặn các cuộc tấn công brute force và duy trì an toàn cho máy chủ Linux.

Câu hỏi thường gặp

Tại sao không nên chỉnh sửa trực tiếp file jail.conf mà phải tạo bản sao jail.local?

Không nên chỉnh sửa trực tiếp jail.conf vì file này có thể bị ghi đè hoặc reset về mặc định khi Fail2ban được cập nhật lên phiên bản mới. Việc tạo và chỉnh sửa jail.local đảm bảo các tùy chỉnh của bạn được giữ nguyên qua các bản cập nhật.

Làm thế nào để kiểm tra xem một dịch vụ đã được Fail2ban bảo vệ thành công hay chưa?

Sau khi cấu hình và khởi động lại Fail2ban, bạn có thể kiểm tra trạng thái của jail SSH bằng lệnh sudo fail2ban-client status sshd. Lệnh này sẽ hiển thị thông tin về jail, bao gồm số IP đã bị chặn và số lần thử sai.

Nếu một địa chỉ IP bị chặn nhầm, có cách nào để gỡ chặn địa chỉ IP đó khỏi Fail2ban không?

Có, bạn có thể gỡ chặn một địa chỉ IP cụ thể bằng lệnh sudo fail2ban-client set unbanip <Địa_chỉ_IP>. Ví dụ, để gỡ chặn IP 192.168.1.100 khỏi jail SSH, bạn dùng sudo fail2ban-client set sshd unbanip 192.168.1.100.

Fail2ban là một lá chắn bảo mật không thể thiếu cho các máy chủ Linux, giúp chống lại các cuộc tấn công brute-force tự động một cách hiệu quả. Bằng cách thiết lập Fail2ban đúng cách thông qua việc cấu hình file jail.local và tùy chỉnh các tham số như maxretry và bantime, bạn có thể chủ động bảo vệ các dịch vụ quan trọng như SSH, FTP và web server. Việc thường xuyên theo dõi trạng thái hoạt động và quản lý các địa chỉ IP bị chặn sẽ đảm bảo an ninh liên tục cho hệ thống của bạn, mang lại sự an tâm cho quản trị viên.